|

Добрый день! Подскажите пожалуйста как и когда получить диплом, после сдичи и оплаты????? |

Защита от сетевых атак на основе межсетевого экранирования

Цель лекции

- Рассмотреть понятие межсетевого экрана ( firewall ).

- Изучить основные принципы работы и особенности практического использования межсетевых экранов.

- Оценить возможности интеграции межсетевых экранов со средствами обнаружения атак.

- Изучить возможности системы Microsoft ISA Server

- Проанализировать отличия Microsoft ISA Server от других межсетевых экранов

- Рассмотреть Microsoft Forefront TMG ( Threat Management Gateway ) - наследник и преемник Internet Security and Acceleration Server.

Основные понятия и определения

Межсетевые экраны ( МЭ ) реализуют методы контроля за информацией, поступающей в АС и/или выходящей из АС, и обеспечения защиты АС посредством фильтрации информации на основе критериев, заданных администратором. Процедура фильтрации включает в себя анализ заголовков каждого пакета, проходящего через МЭ, и передачу его дальше по маршруту следования только в случае, если он удовлетворяет заданным правилам фильтрации. При помощи фильтрования МЭ позволяют обеспечить защиту от сетевых атак путем удаления из информационного потока тех пакетов данных, которые представляют потенциальную опасность для АС. Фильтрация пакетов данных может осуществляться по параметрам протоколов, относящихся к различным уровням модели ВОС (табл. 25.1). Важно отметить, что правила фильтрования пакетов данных, проходящих через МЭ, могут определяться на основе двух базовых методов.

- "Все, что не запрещено - разрешено". Правила фильтрации, построенные на основе этого метода, по существу определяют те типы пакетов, которые должны быть заблокированы МЭ. При этом все остальные пакеты данных, проходящие через МЭ, считаются разрешенными.

- "Все, что не разрешено - запрещено". Правила фильтрации, сформированные на основе данного метода определяют только разрешенные пакеты данных, которые могут поступать или отправляться из АС. При этом МЭ блокирует все остальные проходящие через него пакеты данных. Данный метод позволяет сформировать более строгие правила фильтрации за счет минимизации разрешенных типов пакетов.

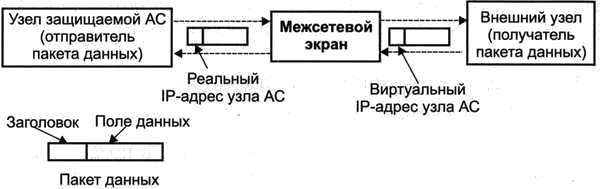

МЭ также позволяет скрыть реальные IP -адреса защищаемой АС при помощи функции трансляции сетевых адресов NAT ( Network Address Translation ), которая выполняется следующим образом. При поступлении пакета данных в МЭ он заменяет реальный IP -адрес отправителя пакета данных на виртуальный и пересылает измененный пакет получателю (рис. 25.1). При получении ответных пакетов МЭ выполняет обратные действия по замене IP -адресов.

Трансляция IP -адресов может осуществляться МЭ в одном из четырех режимов: динамическом, статическом, статическом с динамической выборкой IP -адресов и комбинированном. При динамической трансляции все пакеты данных пересылаются внешним узлам с одного виртуального IP -адреса. Для того, чтобы различать пакеты данных, предназначенные для разных адресатов, МЭ присваивают каждому соединению уникальное числовое значение номера TCP - или UDP -порта. В режиме статической трансляции МЭ выделяют каждому узлу защищаемой АС отдельный виртуальный IP -адрес, с которого и осуществляется отправка пакетов данных. Статический режим трансляции с динамической выборкой полностью аналогичен статическому режиму за исключением того, что узлам АС соответствуют не статические, а динамические виртуальные IP -адреса, то есть они выбираются МЭ случайным образом из заданного множества. Комбинированный режим трансляции IP -адресов подразумевает одновременное использование нескольких режимов трансляции, рассмотренных выше.

МЭ могут реализовываться как на основе аппаратного, так и программно-аппаратного обеспечения. При этом МЭ, выполненные в виде автономных программно-аппаратных блоков, могут устанавливаться в разрыв каналов связи АС между двумя сегментами АС, для которых необходимо реализовать разграничение доступа. Как правило, такие МЭ устанавливаются в точке подключения АС к сети Интернет.

Программные реализации МЭ могут быть установлены на серверы, рабочие станции или на некоторые типы маршрутизаторов и коммутаторов. Учитывая, что МЭ могут фильтровать пакеты данных на основе критериев разных уровней модели ВОС, то они могут быть отнесены к средствам защиты канального, сетевого, транспортного и прикладного уровней. Кроме того, МЭ относятся к активным средствам защиты, поскольку позволяют отфильтровывать опасные пакеты данных, обеспечивая тем самым блокирование потенциальных информационных атак, направленных на нарушение конфиденциальности, целостности или доступности информации АС.

Пример межсетевого экрана: ISA Server 2006

ISA Server 2006 представляет собой межсетевой экран с интегрированными сервисами, который позволяет защитить ИТ-среду от угроз, поступающих через Интернет, одновременно обеспечивая пользователям быстрый и безопасный удаленный доступ к приложениям и данным. ISA Server 2006 обеспечивает три типа функциональности межсетевого экрана - фильтрация уровня:

- пакетов (или потоков)

- трафика

- приложений.

Политика НТТР ISA Server 2006 позволяет межсетевому экрану выполнять глубокую переменную проверку содержимого НТТР ( фильтрацию на уровне приложений). Глубина такой проверки настраивается отдельно для каждого правила, что позволяет устанавливать отдельные ограничения для входящего и исходящего содержимого HTTP. Можно настроить политику так, чтобы блокировать все попытки подключения к исполняемым файлам Microsoft Windows, независимо от используемых на ресурсе расширений имен. ISA Server 2006 позволяет определить политику загрузки файлов по протоколу HTTP на основе их расширений, например разрешить все расширения за исключением указанных или, наоборот, заблокировать все, кроме указанных. Важно отметить, что политика HTTP ISA Server 2006 позволяет управлять доступом по протоколу HTTP для всех подключений клиентов ISA Server 2006.

Для глубокой проверки содержимого НТТР в ISA Server 2006 создаются "подписи НТТР", которые сопоставляются с URL -адресами запросов, заголовками и текстами запросов и ответов. Это позволяет точно контролировать содержимое, к которому внешние и внутренние пользователи получают доступ через межсетевой экран ISA Server 2006.

Контроль разрешенных методов НТТР осуществляется путем назначения пользователям прав на доступ к разным методам. Например, можно ограничить доступ к методу HTTP POST, чтобы запретить пользователям отправлять с его помощью данные на веб-узлы.

ISA Server 2006 обеспечивает управление доступом и использованием любого протокола, включая протоколы уровня IP. Пользователи могут затем использовать такие приложения, как Ping и Tracert , а также создавать VPN -подключения с помощью PPTP. Кроме того, трафик IPSec может быть пропущен через межсетевой экран ISA Server. Предусмотрена возможность управления протоколами передачи голосовых, видео- и потоковых данных, и создания определений протоколов с помощью специального мастера. ISA Server 2006 позволяет задавать номера исходного порта и порта назначения для любого протокола, для которого создано правило межсетевого экрана. Это предоставляет администратору межсетевого экрана ISA Server 2006 большие возможности по управлению входящими и исходящими пакетами.

Политику FTP можно настроить так, чтобы разрешить пользователям загружать данные по протоколу FTP в обоих направлениях либо ограничить доступ пользователей только загрузкой с сервера. ISA Server 2006 позволяет получать доступ к FTP -серверам в Интернете, которые ожидают на нестандартных портах, без дополнительной настройки клиента или межсетевого экрана ISA Server 2006. Для опубликования FTP -сервера на нестандартном порте достаточно определить простое правило публикации.

В ISA Server 2006 можно создавать группы пользователей межсетевого экрана, состоящие из существующих групп в базе данных локальных учетных записей или домене Active Directory. Это позволяет более гибко управлять доступом на основании пользователей или членства в группах. Кроме того, чтобы предоставить созданным группам безопасности право входящего и исходящего доступа, администратор межсетевого экрана не обязательно должен являться администратором домена. Также предусмотрена возможность отдельной настройки параметров IP, а также блокирование ненужных параметров. С помощью правил межсетевого экрана для каждого протокола можно установить исходный и конечный пункт, доступный пользователю или группе, что позволяет более гибко управлять установкой входящих и исходящих подключений.

В состав ISA Server 2006 входит новый набор мастеров создания правил, которые существенно облегчают создание политик доступа. Политика доступа может быть создана с помощью сложного правила межсетевого экрана, которое можно использовать для настройки любого необходимого элемента политики. Для создания сетевого объекта не требуется выходить из окна мастера создания правил. Любой сетевой объект или отношение могут быть созданы с помощью мастера. Правила межсетевого экрана отображаются в виде упорядоченного списка, причем параметры подключений в первую очередь сопоставляются правилу, которое расположено выше всех. ISA Server 2006 просматривает список сверху вниз, пока не найдено правило, которое соответствует параметрам подключения, и применяет сопоставленную этому правилу политику. Такой подход к организации политики межсетевого экрана позволяет быстрее определить причины разрешения или запрещения подключения.

С помощью ISA Server 2006 на опубликованном сервере можно принять подключение на одном порте, а затем перенаправить запрос на порт с другим номером. Эта возможность защищает ISA Server 2006 во время Flood -атак, предотвращая состояние недоступности и неуправляемости сервера или нарушение его функциональности. Устойчивость к Flood -атакам обеспечивает расширенные возможности восстановления во время атаки благодаря регулированию входа в систему, а также управлению потреблением памяти и ожидающими DNS -запросами.

Новое поколение

Наследником Microsoft ISA Server является Forefront Threat Management Gateway ( Forefront TMG ). На данный момент доступна версия продукта Beta 3. Дальше ожидается выход Forefront TMG Release Candidate ( RC ) и Forefront TMG Release To Manufacturing. Помимо всего функционала Microsoft ISA Server, Forefront TMG включает в себя улучшения существующих, а также множество новых функций. Рассмотрим нововведения, представленные в Forefront TMG.

- 64-разрядная архитектура. Исключительно 64-разрядная реализация. Forefront TMG устанавливается только на ОС Microsoft Windows Server 2008 / R2 x64.

- HTTPS Inspection. Инспекция HTTP / HTTPS -трафика на наличие вирусного и шпионского кода, а также анализ веб-контента на соответствие корпоративным политикам ( фильтрация ресурсов на основе классификации).

- ISP Link Redundancy. Поддержка нескольких интернет-каналов. ISP Link Redundancy позволяет организовать отказоустойчивое подключение к сети Интернет посредством сразу двух ISP -каналов. Возможно как горячее резервирование интернет-канала, так и балансировка сетевой нагрузки между интернет-каналами.

- Network Inspection System. Технология обнаружения и предотвращения сетевых вторжений, основанная на IPS GAPA ( Generic Application Layer Protocol Analyzer ) . NIS представляет собой полноценное IDS / IPS -решение уровня предприятия. NIS производит анализ сетевого трафика на основе сигнатурного метода, а также методом определения аномальных действий. Сигнатуры сетевых атак обновляются на регулярной основе через службу Microsoft Update.

- Enhanced NAT. Возможность трансляции адресов по схеме 1-to-1 NAT. Это позволит опубликовать для внешнего доступа, к примеру, почтовый сервер на специально выделенном адресе.

- VoIP Traversal. Полноценная поддержка протокола SIP. Появился специальный мастер, позволяющий настроить Forefront TMG на работу с IP PBX -системой, использующей SIP.

- Email Protection. Возможность интеграции с ролью Microsoft Exchange Server 2007 Edge Transport Server почтовой системы Microsoft Exchange Server 2007 для защиты электронной почты от вредоносного ПО и спама на уровне сетевого периметра. Консоль управления Forefront TMG обладает всем необходимым для настройки данного функционала.

- Работа в массиве (Arrays). Появилась возможность создавать массив из стандартных редакций Forefront TMG Standard Edition.Теперь добавлять Forefront TMG в массив или выводить из массива можно в любой момент прямо из консоли управления.

- Простота конфигурации. Настройка производится с широким использованием интуитивно понятных мастеров ( Wizards ).

- Возможность интеграции с Forefront Security Suite (codename Stirling). Forefront TMG может обмениваться информацией о состоянии защиты с другими системами безопасности посредством механизма Security Assessment Sharing. Это позволяет интегрировать Forefront TMG в целостную систему защиты всех типов информационных активов компании.

- URL Filtering. Важное нововведение Forefront TMG Beta 3 - встроенная функция фильтрации доступа к определенным веб-ресурсам на основе более чем 80 предустановленных и динамически обновляемых категорий .

Краткие итоги

На примере систем защиты периметра корпоративной сети Microsoft - ISA Server 2006 и Forefront TMG - рассмотрены основные принципы работы и особенности практического использования межсетевых экранов.