|

Добрый день! Подскажите пожалуйста как и когда получить диплом, после сдичи и оплаты????? |

Моделирование угроз ИБ: различные подходы

Цель лекции

- Рассмотреть методы и инструменты анализа и контроля информационных рисков

- Изучить преимущества и недостатки Количественной оценки соотношения потерь от угроз безопасности и затрат на создание системы защиты

- Провести сравнительный анализ подходов к распознаванию угроз с использованием различных моделей: CIA, Гексада Паркера, 5A, STRIDE

- Обосновать выбор модели STRIDE как основы для изложения материалов курса

Основой управления информационной безопасностью предприятия является анализ рисков. Фактически риск представляет собой интегральную оценку того, насколько эффективно существующие средства защиты способны противостоять информационным атакам.

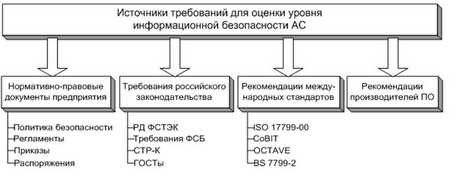

Обычно выделяют две основные группы методов расчёта рисков безопасности. Первая группа позволяет установить уровень риска путём оценки степени соответствия определённому набору требований по обеспечению информационной безопасности. В качестве источников таких требований могут выступать (рис. 3.1):

- Нормативно-правовые документы предприятия, касающиеся вопросов информационной безопасности;

- Требования действующего российского законодательства - руководящие документы ФСТЭК (Гостехкомиссии), СТР-К, требования ФСБ РФ, ГОСТы и др.;

- Рекомендации международных стандартов - ISO 17799, OCTAVE, CoBIT и др.;

- Рекомендации компаний-производителей программного и аппаратного обеспечения - Microsoft, Oracle, Cisco и др.

Рис. 3.1. Источники требований информационной безопасности, на основе которых может проводиться оценка рисков

Вторая группа методов оценки рисков информационной безопасности базируется на определении вероятности реализации атак, а также уровней их ущерба. В данном случае значение риска вычисляется отдельно для каждой атаки и в общем случае представляется как произведение вероятности проведения атаки на величину возможного ущерба от этой атаки. Значение ущерба определяется собственником информационного ресурса, а вероятность атаки вычисляется группой экспертов, проводящих процедуру аудита.

Методы первой и второй группы могут использовать количественные или качественные шкалы для определения величины риска информационной безопасности. В первом случае риск и все его параметры выражаются в числовых значениях. Так, например, при использовании количественных шкал вероятность проведения атаки может выражаться числом в интервале , а ущерб атаки может задаваться в виде денежного эквивалента материальных потерь, которые может понести организация в случае успешного проведения атаки. При использовании качественных шкал числовые значения заменяются на эквивалентные им понятийные уровни. Каждому понятийному уровню в этом случае будет соответствовать определённый интервал количественной шкалы оценки. Количество уровней может варьироваться в зависимости от применяемых методик оценки рисков. В таблицах 3.1 и 3.2 приведены примеры качественных шкал оценки рисков информационной безопасности, в которых для оценки уровней ущерба и вероятности атаки используется пять понятийных уровней.

При использовании качественных шкал для вычисления уровня риска применяются специальные таблицы, в которых в первом столбце задаются понятийные уровни ущерба, а в первой строке - уровни вероятности атаки. Ячейки же таблицы, расположенные на пересечении первой строки и столбца, содержат уровень риска безопасности. Размерность таблицы зависит от количества концептуальных уровней вероятности атаки и ущерба. Пример таблицы, на основе которой можно определить уровень риска, приведён в табл. 3.3.

При расчете значений вероятности проведения атаки, а также уровня возможного ущерба могут использоваться статистические методы, методы экспертных оценок или элементы теории принятия решений. Статистические методы предполагают анализ уже накопленных данных о реально случавшихся инцидентах, связанных с нарушением информационной безопасности. На основе результатов такого анализа строятся предположения о вероятности проведения атак и уровнях ущерба от них в других АС. Однако применение статистических методов не всегда возможно из-за отсутствия в полном объёме статистических данных о ранее проведённых атаках на информационные ресурсы АС, аналогичной той, которая выступает в качестве объекта оценки.

При использовании аппарата экспертных оценок проводится анализ результатов работы группы экспертов, компетентных в области информационной безопасности, которые на основе имеющегося у них опыта определяют количественные или качественные уровни риска. Элементы теории принятия решений позволяют применять для вычисления значения риска безопасности более сложные алгоритмы обработки результатов работы группы экспертов.

В процессе анализа рисков информационной безопасности могут использоваться специализированные программные комплексы, позволяющие автоматизировать процесс анализа исходных данных и расчёта значений рисков. Примерами таких комплексов являются "Гриф" и "Кондор" (компании "Digital Security"), британский CRAMM (компания Insight Consulting, подразделение Siemens ), американский RiskWatch (компания RiskWatch ), а также "АванГард" (Института Системного Анализа РАН).

Традиционно выделяют три основные составляющие безопасности информации:

- конфиденциальность ( confidentiality ) - сохранение информации в тайне, невозможность раскрытия информации без согласия заинтересованных сторон;

- целостность ( integrity ) - непротиворечивость и правильность информации, защита информации от неавторизованной модификации;

- доступность ( availability ) - обеспечение наличия информации и работоспособности основных услуг для пользователя в нужное для него время.

Ведутся дискуссии на тему полноты " триады CIA " для описания угроз ИБ. Существует альтернатива этой классификации - т.н. " гексада Паркера " ( Parkerian Hexad ). Помимо вышеперечисленных свойств, Дон Паркер выделяет:

- подлинность ( authenticity ) - в применении к пользователю определяет соответствие участника взаимодействия своему имени; в применении к сообщению - достоверность того, что данные были созданы заявленным источником.

- управляемость, или владение ( possession or control ) - гарантия того, что законный владелец является единственным лицом, во власти которого изменить информацию или получить к ней доступ на чтение

- полезность ( utility ) - "практичность", удобство доступа; нахождение информации в такой форме, что ее законный владелец не должен для получения доступа тратить неоправданных усилий (таких, как преобразование формата, подбор ключа шифрования и т.д.)

Существует также классификация 5А, горячо одобряемая известным криптографом Брюсом Шнайером:

- Authentication (аутентификация: кто ты?)

- Authorization (авторизация: что тебе можно делать?)

- Availability (доступность: можно ли получить работать с данными?)

- Authenticity (подлинность: не повреждены ли данные злоумышленником?)

- Admissibility (допустимость: являются ли данные достоверными, актуальными и полезными?)

Мы в данном курсе будем придерживаться модели угроз STRIDE, являющейся компонентом используемой Microsoft методологии SDL ( Secure Development Lifecycle ).

- Spoofing ( притворство)

- Tampering ( изменение)

- Repudiation ( отказ от ответственности)

- Information Disclosure ( утечка данных)

- Denial of Service ( отказ в обслуживании)

- Elevation of Privilege ( захват привилегий)

Данная классификация расширяет традиционный подход к оценке безопасности информации (покрытие области CIA обеспечивают компоненты Tampering + Information Disclosure + Denial of Service) и позволяет разработчику взглянуть на информационную систему с позиции злоумышленника. Далее мы будем рассматривать продукты и технологии, упорядочивая их согласно тому, от какого типа угрозы по классификации STRIDE они призваны защитить информационные ресурсы.

Краткие итоги

В данной лекции были рассмотрены принципы применения анализа рисков для управления информационной безопасностью предприятия. Проведен сравнительный анализ подходов к распознаванию угроз с использованием различных моделей: CIA, Гексада Паркера, 5A, STRIDE.