|

Поделитесь пожалуйста ► Первой частью курса. В первой лекции упоминается, цитирую: "В первой части настоящего курса отмечалось, что соединение локальных сетей LAN..." |

Коммутируемые сети

6.3. Безопасность сетей на коммутаторах

Для получения неправомочного доступа к коммутируемой локальной сети и передаваемой по ней информации злоумышленники используют уязвимость в защите сети. Успешная борьба с хакерами возможна, когда известны их методы проникновения в сеть.

Один из методов получения неправомочного доступа к передаваемым по сети данным использует широковещательные рассылки протокола CDP, который обнаруживает прямо подключенные устройства Cisco и облегчает создание сети. Протокол CDP по умолчанию настроен на всех портах устройств Cisco (коммутаторах и маршрутизаторах). Рассылки протокола CDP реализуются на 2-ом уровне модели OSI и производятся только внутри локальной сети. Подключившись к локальной сети, хакер может получить информацию об адресах устройств, версии IOS и другую информацию, необходимую для организации атак. Поэтому, несмотря на удобства, предоставляемые протоколом CDP, его рекомендуется отключать (no cdp run - в режиме глобальной конфигурации), если в нем нет острой необходимости.

Для неправомочного получения передаваемой по локальной сети информации хакеры часто организуют атаки на DHCP-серверы. При этом используются атаки истощения ресурсов DHCP-сервера, т.е. доступных для пользователей IP-адресов, и атаки подмены легального DHCP-сервера ложным. Для истощения ресурсов хакер организует рассылку множества ложных запросов на DHCP-сервер, который выдает адреса виртуальным ложным пользователям, а легальным - адресов не достается. Таким образом, организуется отказ в обслуживании легальных пользователей.

Подмена легального DHCP-сервера ложным (DHCP-спуфинг) обычно реализуется после атаки истощения. Ложный DHCP-сервер начинает раздавать клиентам ложные адреса, в том числе ложный адрес службы доменных имен DNS. Тем самым злоумышленник получает доступ к передаваемой по сети информации.

Для борьбы с атаками на DHCP-серверы проводят отслеживание DHCP-сообщений. Данная функция классифицирует порты коммутатора на надежные (доверенные) и ненадежные. Надежные порты могут получать все виды сообщений (см. курс "Основы построения сетей пакетной коммутации"): запросы (DHCP Discover, DHCP Request); предложения (DHCP Offer); подтверждения (DHCP Pack); ненадежные могут только получать запросы и не могут отправлять сообщения сервера DHCP. На рис. 6.5 приведен пример сети, в которой порты F0/1 коммутаторов Sw-A и Sw-B являются надежными, остальные - ненадежные. Следует подчеркнуть, что надежные порты F0/1 коммутаторов лежат на пути к серверу DHCP.

Если устройство хакера, подключенное к ненадежному порту и имитирующее ложный DHCP-сервер, отправит пакет с предложением (DHCP Offer), то порт выключается. Для ненадежных портов формируют таблицу привязок устройств, которая задает МАС-адрес и IP-адрес клиента, номер VLAN, идентификатор порта, что разрешает подключаться к коммутатору только авторизованным пользователям, т.е. фильтровать трафик.

Надежные порты формируются специальным образом. Например, для создания надежного порта F0/1 на коммутаторе Sw-A ( рис. 6.5) необходимо запустить функцию отслеживания DHCP:

Sw-A(config)#ip dhcp snooping

Затем указать виртуальные локальные сети, например vlan 10, vlan 20, vlan 30

Sw-A(config)#ip dhcp snooping vlan 10,20,30

Затем задать надежные порты, например:

Sw-A(config)#int f0/1 Sw-A(config-if)#ip dhcp snooping trust

Распространенным методом неправомочного доступа к передаваемой по сети информации является атака лавинного переполнения таблицы коммутации. Когда таблица МАС-адресов не заполнена, коммутатор, получив кадр, передает его из всех своих портов, за исключением того, на который кадр был получен (см. курс "Основы построения сетей пакетной коммутации"). Этим свойством пользуются хакеры, которые "наводняют" сеть сообщениями с ложными адресами источника, адресная таблица коммутации переполняется, и коммутатор начинает работать в режиме концентратора. При этом подключившийся к коммутатору злоумышленник получает возможность анализировать всю информацию, передаваемую по локальной сети. Конфигурирование функции безопасности порта снижает возможность атаки переполнения таблицы коммутации.

Комплекс указанных мер, наряду с функцией безопасности порта, позволяют снизить уязвимость сети.

Функция безопасности портов коммутаторов

Безопасность локальной сети определяется функцией безопасности портов коммутаторов (Port Security), которая включает ряд аспектов. В курсе "Основы построения сетей пакетной коммутации" отмечалось, что таблица коммутации (таблица МАС-адресов) создается динамически. Кадры, которые имеют MAC-адрес назначения, зарегистрированный в таблице, могут переключаться только на соответствующий интерфейс без использования широковещательной передачи на все порты. Если в течение определенного времени (300 секунд по умолчанию) с какого либо узла нет передачи кадров, то адрес такого узла удаляется из таблицы. Кадры на этот узел передаются в широковещательном режиме, что снижает безопасность.

Для повышения безопасности администратор может:

- создать запись таблицы коммутации вручную, указав МАС-адрес узла, которому разрешено подключение, остальным узлам доступ запрещен; статические записи может удалить только администратор;

- динамические записи таблицы коммутации перевести в режим статических, когда они не будут удаляться по истечению заданного таймером времени; записи удаляются только после перезагрузки коммутатора;

- создать записи на основе привязки (sticky), которые не удаляются даже после перезагрузки коммутатора;

- ограничить количество МАС-адресов, которым разрешено подключение к порту коммутатора.

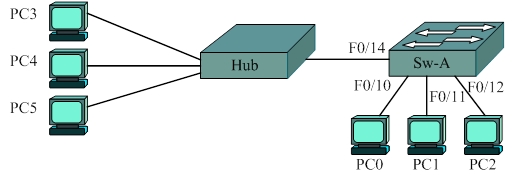

Методы реализации функцией безопасности портов коммутатора рассмотрены на примере сети рис. 6.6.

В исходном состоянии таблица очищена:

Sw-А>sh mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

Sw-А>

"Прозвонка" с узла РС3 на узел РС1 формирует две динамические записи в таблице коммутации, которые и удаляются динамически через 5 минут. Таблица коммутации отображается по следующей команде:

Sw-A#show mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 0007.ec37.978b DYNAMIC Fa0/11

1 00e0.f935.2720 DYNAMIC Fa0/14

Не дожидаясь истечения заданного таймером времени, администратор может вручную произвести очистку динамически созданных адресов по команде clear mac-address-table в привилегированном режиме.

Формирование статической записи таблицы коммутации (таблицы MAC-адресов) производится по следующей команде:

Switch(config)#mac-address-table static <МАС-адрес узла> vlan <имя vlan> interface FastEthernet <номер>

Для интерфейса F0/10 сети рис. 6.6 с подключенным узлом РС0 с МАС-адресом 0090.2131.14DE статическая запись будет следующей:

Sw-A(config)#mac-address-table static 0090.2131.14de vlan 1 interface f0/10

Значение физического адреса можно получить по команде

РС0>ip config /all

В результате таблица коммутации приобретает следующий вид:

Sw-A#show mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 0007.ec37.978b DYNAMIC Fa0/11

1 00e0.f935.2720 DYNAMIC Fa0/14

1 0090.2131.14de STATIC Fa0/10

Распечатка команды show run содержит информацию о статической записи:

Switch_A#sh run

...

mac-address-table static 0090.2131.14de vlan 1 interface FastEthernet0/10

Чтобы удалить созданные статически записи МАС-адресов, нужно использовать следующую команду:

Switch(config)#no mac-address-table static <МАС-адрес узла> interface FastEthernet <номер> vlan <номер>

Перевод динамических записей таблицы коммутации в режим статических реализуется по команде switchport port-security в режиме конфигурирования интерфейса. Например, после настройки безопасности порта F0/11 ( рис. 6.6)

Sw-A(config-if)#int f0/11

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport port-security

и "прозвонки" с узла РС1 на узел РС3 таблица МАС-адресов приобретает следующий вид:

Sw-A#show mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 0007.ec37.978b STATIC Fa0/11

1 0090.2131.14de STATIC Fa0/10

1 00e0.f935.2720 DYNAMIC Fa0/14

Записи, преобразованные из динамических в статические по команде switchport port-security, удаляются после перезагрузки коммутатора. Чтобы этого не происходило, создают записи на основе привязки (sticky):

Sw-A(config)#int f0/12

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport port-security

Sw-A(config-if)#switchport port-security mac-address sticky

Эти записи добавляются в текущую конфигурацию, их можно посмотреть по команде show run.

В схеме рис. 6.6 три компьютера РС3, РС4, РС5 подключены к коммутатору через концентратор. Если известно, что лишь два узла являются легальными, и значит третий - нелегальный, то можно настроить порт, так чтобы МАС-адреса двух узлов, первыми передающих данные, были разрешенными, а попытки передачи данных другими узлами приводили бы к блокировке порта или отбрасыванию кадра. Максимальное количество разрешенных (защищенных) МАС-адресов, например 2, задается по команде:

Sw-A(config-if)#switchport port-security max 2

Существуют разные режимы реагирования на нарушение безопасности. По умолчанию на коммутаторах установлен режим shutdown, который при необходимости можно установить по команде:

Sw-A(config-if)#switchport port-security violation shutdown

Нарушение безопасности происходит, когда нелегитимная станция попытается получить доступ к интерфейсу. В этом режиме при нарушении безопасности порт принудительно выключается. Включение порта производится путем последовательного административного выключения (shutdown) и затем включения (no shutdown) интерфейса.

Существуют еще два режима реагирования на нарушения безопасности: режим защиты (Protect) и режим ограничения (Restrict). В этих режимах пакеты с неизвестными исходящими МАС-адресами отбрасываются (уничтожаются). При этом в режиме ограничения формируется уведомление, а в режиме защиты - не формируется.

Для того чтобы злоумышленнику был затруднен доступ в локальную сеть, необходимо все неиспользуемые порты коммутатора отключить по команде shutdown.

Установку функции безопасности на интерфейсе можно проверить по командам show run, show mac-address-table, showport-security int <тип номер>. Например, проверка порта F0/12 ( рис. 6.6) дает следующий результат:

Sw-A#show port-security int f0/12

PortSecurity : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 0

Sticky MAC Addresses : 1

Last Source Address:Vlan : 0010.1123.2AE5:1

Security Violation Count : 0

Из распечатки следует, что функция безопасности порта F0/12 коммутатора (Port Security) включена (Enabled), режим реагирования - Shutdown, максимальное число разрешенных MAC-адресов - 1, запись функции безопасности создана на основе привязки (Sticky).

Аналогичную информацию дает распечатка текущей конфигурации:

Sw-A#sh run

...

interface FastEthernet0/10

switchport mode access

!

interface FastEthernet0/11

switchport mode access

switchport port-security

!

interface FastEthernet0/12

switchport mode access

switchport port-security

switchport port-security mac-address sticky

switchport port-security mac-address sticky 0010.1123.2AE5

!

interface FastEthernet0/13

!

interface FastEthernet0/14

switchport mode access

switchport port-security

switchport port-security maximum 2

...

mac-address-table static 0090.2131.14de vlan 1 interface FastEthernet0/10

Среди базовых функций безопасности сети следует отметить оценку уязвимости, которую дает аудит сети и моделирование атак (пробное проникновение в сеть). Аудит определяет тип данных, которые может получить злоумышленник с помощью анализатора сетевого трафика. Моделирование атак позволяет оценить текущую уязвимость сети.