Подробности реализации сценария

14.4.2 Настройка обратного прокси-сервера на поддержку портала

Обратный прокси-сервер необходимо настроить таким образом, чтобы он поддерживал WebSphere Portal, а также сервер Domino. Это выполняется путем изменения раздела маршрутизации запросов в файле ibmproxy.conf, чтобы он распознавал URL портала и корректно передавал их на сервер портала.

В нашей среде были изменены следующие явные правила:

- remove proxy /mail* http://itsosec-dom.cam.itso.ibm.com/mail*

- remove proxy /iNotes/* http://itsosec-dom.cam.itso.ibm.com/iNotes/*

- remove proxy /inotes5/* http://itsosec-dom.cam.itso.ibm.com/inotes5/*

- remove proxy /icons/* http://itsosec-dom.cam.itso.ibm.com/icons/*

- remove proxy /domjava/* http://itsosec-dom.cam.itso.ibm.com/domjava/*

- remove proxy /names.nsf http://itsosec-dom.cam.itso.ibm.com/names.nsf

- Proxy /* http://192.168.0.6/*itsosec-wps.cam.itso.ibm.com

- proxy /* http://192.168.0.3/*itsosec-dom.cam.itso.ibm.com

- proxy /* http://192.168.0.4/*itsosec-qp.cam.itso.ibm.com

- Reversepass http://192.168.0.6/*http://itsosec-wps.cam.itso.ibm.com/*

- Reversepass http://192.160.0.3/*http://itsosec-dom.cam.itso.ibm.com/*

- Reversepass http://192.168.0.4/*http://itsosec-qp.cam.itso.ibm.com/*

После внесения этих изменений в conf-файл необходимо перезапустить службу прокси-сервера.

14.5 Добавление возможностей электронного обучения

На данном этапе выполняется добавление возможностей электронного обучения в инфраструктуру путем добавления системы IBM Lotus Learning Management System (LMS).

Для создания среды электронного обучения Learning Management System 1.01 была установлена на базовом сервере Windows 2000 Service Pack 3. Система LMS была установлена на одном сервере вместе со всеми службами LMS, функциями баз данных DB2 и службами WebSphere 5.

Подробные сведения о настройке LMS см. в руководстве IBM Lotus Learning Management System Handbook, SG24-7028.

Примечание. Необходимо отметить тот факт, что LMS внедряет WebSphere Application Server v5.0 в инфраструктуру. Это демонстрирует, что технологии на основе Lotus Domino могут успешно сосуществовать в единой защищенной системе единой регистрации с технологиями на основе WebSphere 4 и WebSphere 5.

14.5.1 Настройка единой регистрации в LMS

Включение функций единой регистрации на сервере LMS выполняется посредством выполнения следующих действий:

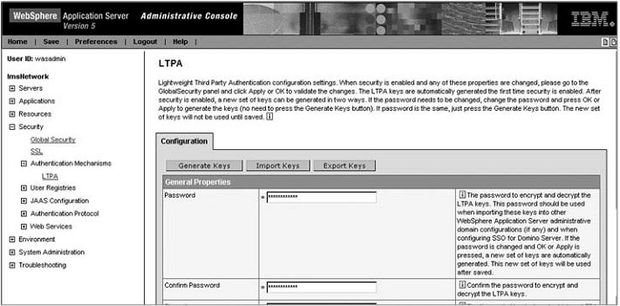

- Войдите в административную консоль WebSphere Application Server на LMS-сервере под учетной записью с административными правами. В WebSphere 5 реализована новая административная консоль на основе браузера, в отличие от Web-Sphere 4, где используется Java-консоль.

- Выберите Security (Безопасность) -> Authentication Mechanisms (Механизмы аутентификации) -> LTPA в административной консоли WebSphere.

- Введите пароль для LTPA-токена WebSphere, созданного при установке портала WebSphere, а также введите расположение файла LTPA-токена, чтобы его можно было импортировать. Вам может потребоваться скопировать этот файл с сервера WebSphere Portal на LMS-сервер.

- Нажмите Import Keys (Импортировать ключи); импортирование LTPA-ключа должно пройти успешно.

- Нажмите Save (Сохранить), чтобы выполнить сохранение изменений конфигурации (рис. 14.42).

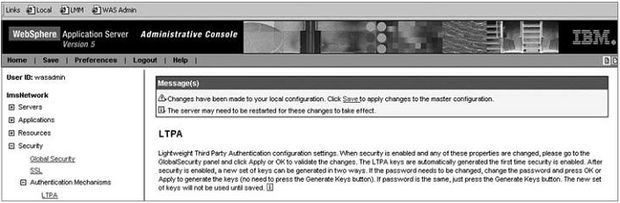

- Нажмите Save (Сохранить), чтобы применить изменения, после чего убедитесь в том, что SSO работает в LMS; для этого сначала войдите в Domino или WebSphere Portal, после чего вызовите интерфейс LMS (рис. 14.43).

14.5.2 Установка портлетов LMS

После того как мы убедились, что LMS функционирует должным образом, и интегрировали его в среду единой регистрации с WebSphere Portal, была выполнена установка LMS-портлетов в WebSphere Portal, чтобы можно было осуществлять доступ к LMS напрямую из портала. Этот этап позволяет провести более полную проверку функций SSO, так как пользователь выполняет аутентификацию в WebSphere Portal, который, в свою очередь, принимает учетные данные пользователя и выполняет аутентификацию на LMS-сервере от имени пользователя.

Установка портлетов

Вместе с LMS поставляются три портлета для доступа к LMS из портала WebSphere (My Courses, Search Catalog и My Calendar). Для установки портлетов в WebSphere Portal, следует выполнить следующие действия:

- Войдите в WebSphere Portal под учетной записью пользователя с правами администрирования портала (wpsadmin).

- Перейдите на вкладку Portal Administration (Администрирование портала).

- Нажмите Install portlets (Установить портлеты).

- Введите путь к файлу My Courses.war из пакета установки LMS, после чего нажмите Next (Далее).

- Будет отображен набор портлетов, которые содержит данный war-файл; нажмите Install (Установить) для портлетов, которые следует установить на сервере портала.

- Повторите действия 4 и 5 для файлов Search catalog.war и My Calendar.war.

Конфигурирование портлетов

После установки портлетов в портале WebSphere их необходимо настроить таким образом, чтобы они указывали на LMS-сервер и интерфейс Web-служб LMS-сервера, через который эти портлеты взаимодействуют с LMS. Для этого следует выполнить следующие действия:

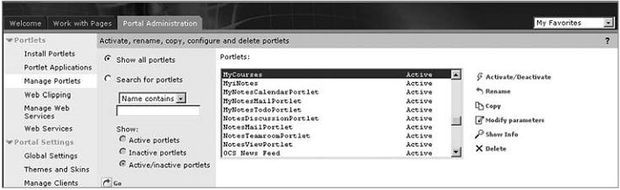

- На вкладке Portal Administration (Администрирование портала) выберите Manage portlets (Управление портлетами).

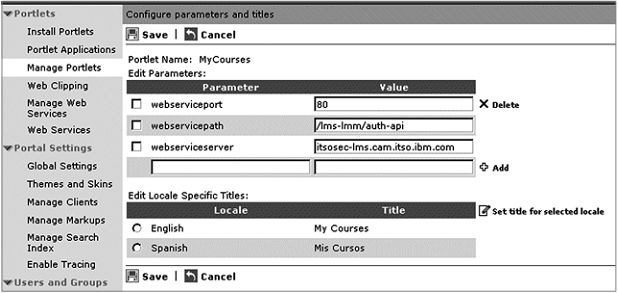

- Выберите портлет MyСourses из списка и нажмите Modify Parameters (Изменить параметры) (рис. 14.44).

- Добавьте следующие параметры и значения, заменяя соответствующие значения параметров портов и серверов в вашей среде (рис. 14.45):

- Повторите действия 2 и 3 для портлетов Search Catalog и My Calendar, добавив те же параметры и значения в вашу среду.

14.6 Добавление Tivoli Access Manager

На последнем этапе сценария выполняется внедрение системы доступа предприятия для обеспечения более высокого уровня безопасности в среде аутентификации и обратного прокси-сервера, реализованной на данный момент.

К сожалению, время, выделенное для создания этого курса, не позволило нам в полной мере реализовать и протестировать этот этап в нашей тестовой среде. Таким образом, описанные здесь процедуры представляют собой отраслевые рекомендации, которые не были в полной мере протестированы командой Redbook. Это не означает, что они не работают, однако при их использовании в вашей тестовой среде следует быть осторожным.

14.6.1 Установка Tivoli Access Manager

На данный момент наша среда содержит WebSphere Edge Server на основе обратного прокси-сервера, обрабатывающего запросы ко всем службам совместной работы на основе Domino и WebSphere Portal в нашей среде. Необходимо решить, каким образом следует выполнить внедрение Tivoli Access Manager (TAM).

Хотя TAM содержит компонент прокси-сервера безопасности WebSeal, этот компонент как бы то ни было представляет собой полнофункциональный RPSS (обратный прокси-сервер с дополнительными компонентами безопасности). Более подробное описание прокси-серверов и их компонентов см. в "Прокси-серверы" . Так как у нас уже есть установленный и запущенный сервер IBM Websphere Edge Server, мы бы предпочли не изменять полностью всю конфигурацию прокси-сервера, чтобы включить в нее Tivoli WebSeal. Поэтому мы решили установить подключаемый модуль безопасности Tivoli для WebSphere Edge Server, который также иногда называют Web-Seal-Lite.

Таким образом, прежде чем мы сможем выполнить интеграцию нашей существующей среды, следует установить новый сервер Tivoli Access Manager, после чего произвести установку подключаемого модуля WebSeal-Lite на нашем обратном проксисервере. Подробные сведения об установке и настройке Tivoli Access Manager см. в Tivoli Information Center по адресу:

http://publib.boulder.ibm.com/tividd/td/IBMAccessManagerfore-business4.1.html

После установки Tivoli Access Manager необходимо интегрировать его в нашу среду, чтобы Tivoli Access Manager обрабатывал всю аутентификацию.

14.6.2 Установка подключаемого модуля WebSeal для Websphere Edge Server

Для установки и конфигурирования подключаемого модуля WebSeal-Lite на нашем обратном прокси-сервере, следует выполнить следующие действия:

- Установите подключаемый модуль Tivoli Access Manager для Edge Server:

- Войдите в систему под учетной записью пользователя с привилегиями администратора.

- Вставьте компакт-диск IBM Tivoli Access Manager Web Security, Version 4.1 for Windows. Запустите файл setup.exe, имеющий следующее расположение:

cdrom_drive\windows\PolicyDirector\Disk Images\Disk1

- В окне Select Packages (Выбор пакетов) выберите подключаемый модуль для пакета Edge Server.

- Выполните конфигурирование подключаемого модуля для Edge Server:

- Запустите программу wslconfig.exe.

- При запросе введите следующую информацию:

Эта утилита конфигурирования выполняет следующие задачи:

- создает объекты реестра для сервера;

- добавляет сервер в группы безопасности (ivacld-servers и SecurityGroup);

- создает SSL-сертификат;

- получает подписанный SSL-сертификат от сервера политики Tivoli Access Manager;

- настраивает кеширующий прокси-сервер Edge Server на использование подключаемого модуля для Edge Server, установив директивы в файле конфигурации кеширующего прокси-сервера Edge Server (ibmproxy.conf);

- перезапускает процесс кеширующего прокси-сервера Edge Server (ibmproxy).

Затем утилита конфигурирования запускает подключаемый модуль для утилиты управления пространством объектов Edge Server с использованием команды wesosm. Эта утилита обновляет пространство объектов Tivoli Access Manager в целях создания нового контейнера пространства объектов для подключаемого модуля для Edge Server.

На этом настройка подключаемого модуля Edge Server завершена. Кеширующий прокси-сервер Edge Server должен выполняться с загруженным подключаемым модулем для Edge Server. Учетную запись административного пользователя sec_master можно применить для доступа к домашней странице кеширующего прокси-сервера.