|

Уважаемые экзаменаторы, возможно, я ошибаюсь, но вопрос 6 звучал как Вместе с тем, в ответах этот вопрос звучит иначе: Задание 6 (Вы ответили неверно): Может ли автоматизированной системе, обрабатывающей персональные данные, присвоен класс 1В |

Формирование требований по защите информации на объектах информатизации

2. Выявление каналов утечки информации

Краткая аннотация:источники возникновения каналов утечки информации, принципы выявления каналов утечки информации, формирование требований к обеспечению технической защиты конфиденциальной информации.

Цель: получить навык выявления каналов утечки информации и формирования требований к обеспечению технической защиты конфиденциальной информации.

Канал утечки информации представляет собой совокупность источника (носителя) информации, приемника информации (нарушителя), а также физической среды, по которой происходит распространение информации от источника к приемнику. Свойства физической среды распространения информативных сигналов, содержащих защищаемую информацию, характеризуются видом физической среды, в которой распространяется информация, и определяются при оценке возможности реализации угроз безопасности.

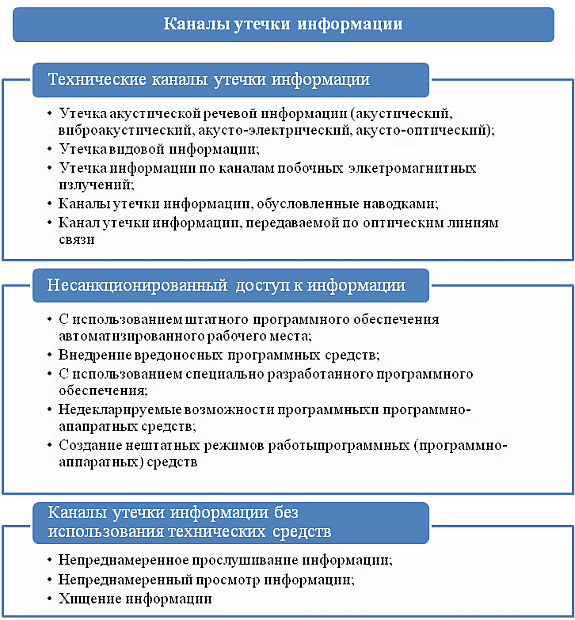

Исходя из способов реализации угроз безопасности информации, возможна следующая классификация каналов утечки информации:

В соответствии с "Базовой моделью угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка)", утвержденной заместителем директора ФСТЭК России 15.02.2008 г., технический канал утечки информации – совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и технических средств, которыми добывается защищаемая информация.

При обработке информации возможна утечка по техническим каналам акустической (речевой) информации, видовой информации, а также утечка информации по каналам побочных электромагнитных излучений и наводок (ПЭМИН). Рассмотрим виды каналов утечки информации, опираясь на "Базовую модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных", утвержденную заместителем директора ФСТЭК России 15 февраля 2008 г.

Перехват акустической (речевой) информации возможен с использованием аппаратуры, регистрирующей акустические (в воздухе) и виброакустические (в упругих средах) колебания, а также электромагнитные (в том числе оптические) излучения и электрические сигналы, модулированные информативным акустическим сигналом, возникающие за счет преобразований в технических средствах обработки информации, вспомогательных технических средствах и системах и строительных конструкциях и инженерно-технических коммуникациях под воздействием акустических волн. Кроме этого, перехват акустической (речевой) информации возможен с использованием специальных электронных устройств съема речевой информации, внедренных в основные технические средства обработки информации, вспомогательные технические средства и системы и помещения или подключенных к каналам связи.

Следует уточнить, что основные технические средства и системы – технические средства и системы, включая соединительные линии и кабели питания, используемые для обработки, передачи и хранения информации ограниченного доступа. Вспомогательные технические средства и системы - это технические средства и системы, которые размещаются в тех же помещениях, где и объект информатизации, но не участвующие в процессе обработки информации ограниченного доступа. Применительно к защищаемым помещениям, вспомогательные технические средства и системы – это технические средства и системы, не используемые (отключаемые от сети питания) во время проведения "закрытых" совещаний и переговоров, но установленные в защищаемом помещении.

К основным техническим средствам и системам могут относиться:

- средства вычислительной техники,

- средства и системы связи данных,

- средства и системы передачи данных,

- информационные системы,

- средства тиражирования документов,

- технические средства приема и передачи информации,

- системы звукозаписи и звукоусиления,

- прочие средства и системы.

К вспомогательным средствам и системам могут относиться:

- средства и системы охранной и пожарной сигнализации;

- системы кондиционирования;

- оконечные устройства телефонной связи;

- системы радиовещания;

- бытовая техника (телевизоры, чайники и прочее);

- офисная техника (компьютеры, принтеры, копиры и т.д.).

Каналы утечки видовой информации реализуются за счет просмотра информации с экранов дисплеев и других средств отображения средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав объекта информатизации. Кроме этого, просмотр (регистрация) информации возможен с использованием специальных электронных устройств съема, внедренных в служебных помещениях или скрытно используемых физическими лицами при посещении ими служебных помещений. Необходимым условием осуществления просмотра (регистрации) информации является наличие прямой видимости между средством наблюдения и носителем информации.

Утечка информации по каналу побочных электромагнитных излучений и наводок возможна за счет перехвата побочных информативных электромагнитных полей и электрических сигналов, возникающих при обработке информации на объекте информатизации. Побочные электромагнитные излучения и наводки могут распространяться за пределы помещений в зависимости от мощности излучений и размеров средств вычислительной техники, входящих в состав объекта информатизации. Регистрация побочных электромагнитных излучений и наводок осуществляется с целью перехвата информации, циркулирующей в технических средствах (в средствах вычислительной техники, информационно-вычислительных комплексах и сетях, средствах и системах передачи, приема и обработки информации, в том числе в средствах и системах звукозаписи, звукоусиления, звуковоспроизведения, переговорных и телевизионных устройствах, средствах изготовления, тиражирования документов и других технических средствах обработки речевой, графической, видео- и буквенно-цифровой информации). Кроме этого, перехват побочных электромагнитных излучений и наводок возможен с использованием электронных устройств перехвата информации, подключенных к каналам связи или техническим средствам обработки информации.

Каналы утечки информации, обусловленные наводками, возникают при излучении элементами технических средств объекта информатизации информативных сигналов при наличии емкостной, индуктивной или гальванической связей соединительных линий технических средств объекта информатизации, линий вспомогательных технических средств и систем и посторонних проводников. В результате на случайных антеннах (цепях вспомогательных технических средств и систем или посторонних проводниках) наводится информативный сигнал. Прохождение информативных сигналов в цепи электропитания возможно при наличии емкостной, индуктивной или гальванической связи источника информативных сигналов в составе технических средств объекта информатизации и цепей питания. Прохождение информативных сигналов в цепи заземления обусловлено наличием емкостной, индуктивной или гальванической связи источника информативных сигналов в составе аппаратуры ТСПИ и цепей заземления.

Для волоконно-оптической системы передачи данных угрозой утечки информации является утечка оптического излучения, содержащего защищаемую информацию, с боковой поверхности оптического волокна.

Канал утечки информации за счет несанкционированного доступа к ней формируется путем реализации угроз безопасности информации с применением программных и программно-технических средств, включающих в себя:

- угрозы доступа (проникновения) в операционную среду компьютера с использованием штатного программного обеспечения (средств операционной системы или прикладных программ общего применения);

- угрозы создания нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений служебных данных, игнорирования предусмотренных в штатных условиях ограничений на состав и характеристики обрабатываемой информации, искажения (модификации) самих данных и т.п.;

- угрозы внедрения вредоносных программ (программно-математического воздействия). Основными видами вредоносных программ являются программные закладки, классические программные (компьютерные) вирусы, вредоносные программы, распространяющиеся по сети (сетевые черви), а также другие вредоносные программы, предназначенные для осуществления несанкционированного доступа.

Кроме этого, возможны комбинированные угрозы, представляющие собой сочетание указанных угроз. Например, за счет внедрения вредоносных программ могут создаваться условия для несанкционированного доступа в операционную среду компьютера, в том числе путем формирования нетрадиционных информационных каналов доступа.

Если объект информатизации представляет собой локальную сеть или распределенную систему, то в ней могут быть реализованы угрозы безопасности информации путем использования протоколов межсетевого взаимодействия. При этом может обеспечиваться несанкционированный доступ к информации или реализовываться угроза отказа в обслуживания. Особенно опасны угрозы, когда объект информатизации представляет собой распределенную систему, подключенную к сетям общего пользования и (или) сетям международного информационного обмена.

В общем случае, при обработке информации на объекте информатизации, а также при проведении конфиденциальных переговоров возможна утечка информации по следующим техническим каналам:

- акустический;

- акустоэлектрический, возникающий за счет преобразования информативного сигнала из акустического в электрический;

- виброакустический, возникающий посредством воздействия информативного акустического сигнала на инженерно-технические коммуникации и ограждающие конструкции защищаемых помещений;

- несанкционированный доступ к информации;

- специально внедренные программные средства;

- побочные электромагнитные излучения информативного сигнала от технических средств, обрабатывающих конфиденциальную информацию, и линий передачи этой информации;

- наводки информативного сигнала, обрабатываемого техническими средствами, на цепи электропитания и линии связи, выходящие за пределы контролируемой зоны;

- радиоизлучения, модулированные информативным сигналом, возникающие при работе различных генераторов, входящих в состав технических средств, или при наличии паразитной генерации в узлах (элементах) технических средств;

- радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств перехвата речевой информации "закладок", модулированные информативным сигналом;

- радиоизлучения или электрические сигналы от электронных устройств перехвата информации, подключенных к каналам связи или техническим средствам обработки информации;

- прослушивание ведущихся телефонных и радиопереговоров;

- просмотр информации с экранов дисплеев и других средств ее отображения, бумажных и иных носителей информации, в том числе с помощью оптических средств;

- хищение технических средств с хранящейся в них информацией или отдельных носителей информации.

Кроме утечки информации по техническим каналам возможен непреднамеренный доступ к информации без применения специальных технических средств, вследствие:

- непреднамеренного прослушивания конфиденциальных разговоров из-за недостаточной звукоизоляции ограждающих конструкций защищаемых помещений и их инженерных коммуникаций;

- случайного прослушивания телефонных разговоров;

- некомпетентных или ошибочных действий пользователей и администраторов при работе на объекте информатизации;

- непреднамеренного просмотра информации с экранов дисплеев и других средств ее отображения.

Также необходимо учитывать возможность хищения технических средств или отдельных носителей информации.

Следует отметить, что эффективность принимаемых мер и средств защиты информации зависит от качества определения угроз безопасности информации для конкретного объекта информатизации в реальных условиях функционирования.

Формирование требований к обеспечению технической защиты конфиденциальной информации осуществляется заявителем и включает в себя в том числе:

- принятие решения о необходимости защиты информации, обрабатываемой на объекте информатизации;

- классификацию автоматизированной системы (объекта информатизации);

- определение угроз безопасности информации, реализация которых может привести к нарушению безопасности информации на объекте информатизации, и разработку на их основе модели угроз безопасности информации;

- определение требований к системе защиты информации объекта информатизации.

Опираясь на положения приказа ФСТЭК России "Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах" от 11.02.2013 № 17, можно определить состав требований к системе защиты объекта информатизации:

- цель и задачи обеспечения защиты информации при обработке на объекте информатизации;

- класс защищенности автоматизированной системы;

- перечень нормативных правовых актов, методических документов и национальных стандартов, которым должен соответствовать объект информатизации;

- перечень объектов информатизации;

- требования к мерам и средствам защиты информации, применяемым для защиты объекта информатизации;

- стадии (этапы работ) создания системы защиты объекта информатизации;

- требования к поставляемым техническим средствам, программному обеспечению, средствам защиты информации;

- функции заявителя по обеспечению защиты информации объекта информатизации;

- требования к защите средств и систем, обеспечивающих функционирование объекта информатизации;

- требования к защите информации при взаимодействии с иными объектами информатизации, а также информационными системами и информационно-телекоммуникационными сетями.

Исходя из ГОСТ Р 51583-2014 "Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения", при создании системы защиты информации объекта информатизации необходимо руководствоваться следующими общими требованиями:

- система защиты информации должна обеспечивать комплексное решение задач по защите информации от несанкционированного доступа, от утечки защищаемой информации по техническим каналам, от непреднамеренных воздействий на информацию (на носители информации) применительно к конкретному объекту информатизации. Состав решаемых задач по защите информации определяется задачами обработки информации, решаемыми с использованием объекта информатизации, его программным и аппаратным составом, конфигурацией системы, условиями функционирования, требованиями, предъявляемыми к обрабатываемой информации, угрозами безопасности информации;

- система защиты информации объекта информатизации должна разрабатываться (проектироваться) с учетом возможности реализации требований о защите обрабатываемой информации при использовании на объекте информатизации методов и программно-аппаратных средств организации сетевого взаимодействия;

- система защиты информации объекта информатизации должна создаваться с учетом обеспечения возможности формирования различных вариантов ее построения, а также расширения возможностей ее составных частей (сегментов) в зависимости от условий функционирования объекта информатизации и требований по защите информации;

- защита информации должна обеспечиваться во всех составных частях (сегментах) объекта информатизации, используемых в обработке защищаемой информации;

- входящие в состав объекта информатизации средства защиты информации и контроля эффективности защиты информации не должны препятствовать нормальному функционированию объекта информатизации;

- программное обеспечение системы защиты информации должно быть совместимым с программным обеспечением других составных частей (сегментов) объекта информатизации и не должно снижать требуемый уровень защищенности информации на объекте информатизации;

- программно-технические средства, используемые для построения системы защиты информации, должны быть совместимы между собой (корректно работать совместно) и не должны снижать уровень защищенности информации на объекте информатизации.

Следует отметить, что ввиду необходимости учета большого числа параметров при выявлении каналов утечки информации, а также при разработке требований по защите, необходимо, чтобы данные работы проводились квалифицированными специалистами, имеющими большой опыт в проведении аналогичных работ. Поэтому данный этап работ, как правило, осуществляется сотрудниками из состава назначенной аттестационной комиссии органа по аттестации.

Итоги: при обработке информации на объекте информатизации возможна реализация угроз безопасности информации, что может привести к несанкционированному доступу к защищаемой информации, ее модификации, разглашению, блокированию или уничтожению. Угроза безопасности информации - совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации.

Для формирования перечня актуальных угроз безопасности информации необходимо оценить наличие условий, при которых факторы, воздействующие на информацию, могут повлиять на безопасность информации и привести к возникновению канала утечки информации. Угрозы безопасности информации реализуются в результате образования канала утечки информации.

Канал утечки информации представляет собой совокупность источника (носителя) информации, приемника информации (нарушителя), а также физической среды, по которой происходит распространение информации от источника к приемнику.

В качестве нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами автоматизированной системы и средствами вычислительной техники как части автоматизированной системы. Нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами автоматизированной системы и средства вычислительной техники. Выделяется четыре уровня этих возможностей. Классификация является иерархической, т.е. каждый следующий уровень включает в себя функциональные возможности предыдущего.

При обработке информации возможна утечка по техническим каналам акустической (речевой) информации, видовой информации, утечка информации по каналам побочных электромагнитных излучений и наводок (ПЭМИН), а также несанкционированный доступ к информации.

Эффективность принимаемых мер и средств защиты информации зависит от качества определения угроз безопасности информации для конкретного объекта информатизации в реальных условиях функционирования.

Ключевые слова: вспомогательные технические средства и системы, вспомогательные технические средства и системы в защищаемом помещении, канал утечки информации, модель нарушителя, основные технические средства и системы, технический канал утечки информации, угроза безопасности информации.