|

как начать заново проходить курс, если уже пройдено несколько лекций со сданными тестами? |

Опубликован: 02.03.2017 | Уровень: для всех | Доступ: платный

Лекция 7:

Современные симметричные алгоритмы шифрования

7.8 Режимы работы блочных шифров

См. [1]

Через  и

и  обозначим открытый текст и соответствующий шифртекст,

обозначим открытый текст и соответствующий шифртекст,  --- алгоритм шифрования.

--- алгоритм шифрования.

Величины  в режимах CBC и CFB и

в режимах CBC и CFB и  в режиме

в режиме  необходимо инициализировать некоторой величиной

необходимо инициализировать некоторой величиной  , називаемой вектором инициализации.

, називаемой вектором инициализации.

| Режим | Формула | Типичные области применения |

|---|---|---|

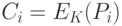

| Электронная кодовая книга (ЕСВ -- Electronic Code-book) |  |

Защищенная передача отдельных значений (например, ключа шифрования) |

| Сцепление шифрованных блоков (СВС --- Cipher Block Chaining) |  |

Поблочная передача данных общего назначения. Аутентификация |

| Шифрованная обратная связь (CFB -- Cipher Feedback) |  |

Потоковая передача данных общего назначения. Аутентификация |

| Обратная связь по выходу (OFB -- Output Feedback) |  |

Потоковая передача данных по каналам с помехами (например, по спутниковой связи) |

7.9 Теоретические вопросы и упражнения

- -

a) Перечислите основные недостатки алгоритма DES и предложите пути их устранения. b) Выпишите в явном виде подстановку  . Найдите её разложение в произведение независимых циклов и вычислите её порядок.

. Найдите её разложение в произведение независимых циклов и вычислите её порядок.c) Докажите, что все преобразования стандарта DES являются четными подстановками на \ множестве всех 64-битовых слов. d) Докажите свойство дополнительности DES:

где черта означает взятие дополнительного вектора, т.е.

.

. -

Перечислите отличия ГОСТ 28147-89 от DES. Докажите, что всякое преобразование стандарта ГОСТ 28147-89 обратимо и является четной подстановкой на множестве всех 64-битовых слов.

- Рассмотрим некоторый алгоритм блочного шифрования с блоками длины

и определим

и определим  . Пусть имеется

. Пусть имеется  соответствующих пар открытого и шифрованного текста

соответствующих пар открытого и шифрованного текста  , где ключ

, где ключ  задает одно из

задает одно из  возможных отображений. Допустим, мы решили найти

возможных отображений. Допустим, мы решили найти  , перебирая все возможные варианты. Можно брать очередной ключ

, перебирая все возможные варианты. Можно брать очередной ключ  и проверять, выполняется ли равенство

и проверять, выполняется ли равенство  для всех

для всех  . Если при шифровании с ключом

. Если при шифровании с ключом  для каждого значения

для каждого значения  получается значение

получается значение  , то делаем вывод:

, то делаем вывод:  . Но может оказаться, что отображения

. Но может оказаться, что отображения  и

и  совпадают только для данных

совпадают только для данных  соответствующих пар открытого и шифрованного текста

соответствующих пар открытого и шифрованного текста  и

и  и различаются для всех остальных пар.

и различаются для всех остальных пар.

- Какой из режимов: обратной связи по выходу (OFB) или шифрованной обратной связи (CFB) следует выбрать, если:

a) нужно, чтобы возможные \ искажения битов при передаче данных не распространялись на последующие порции данных? b) нужна большая надежность в отношении нарушений типа модификации потока данных? c) Почему при передаче достаточно длинных сообщений режим ECB может не обеспечивать необходимый уровень защиты? d) Обоснуйте необходимость защиты инициализующего вектора (IV) в режиме сцепления шифрованных блоков (CBC). e) Алгоритм DES -- это блочный шифр с размером блока 64 бит. Однако бывает необходимо каждый символ шифровать и сразу передавать адресату, не дожидаясь окончания шифрования остальной части сообщения. Предложите способ использовать DES для этого.

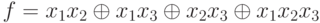

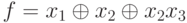

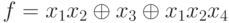

- Определите расстояние от булевой функции

(заданной в аналитическом виде) до каждой из аффинных булевых функций и нелинейность функции

(заданной в аналитическом виде) до каждой из аффинных булевых функций и нелинейность функции  :

:

- -

a) Почему операция умножения в IDEA выполняется по модулю  , а не по модулю

, а не по модулю  ?

?b) Почему операция сложения в IDEA выполняется по модулю  , а не по модулю

, а не по модулю  ?

?c) Докажите, что никакие две из трех операций IDEA не подчиняются дистрибутивному закону. Например:  .

.d) Докажите,что никакие две из трех операций IDEA не подчиняются ассоциативному закону. Например:  .

. - (Повышенной сложности).Построить свой пример оптимального блока замен длины 256, отличный от приведенного в таблице 7.9.

Список литературы

- Алфёров А.П., Зубов А.Ю., Кузьмин А.С., Черёмушкин А.В. Основы криптографии: Учеб. пособие - М. : Гелиос АРВ, 2001. - 480 с.

- Жданов О.Н. Методика выбора ключевой информации для алгоритма блочного шифрования - М.: ИНФРА-М, 2013. - 88 с.

- И.Н. Васильева. Криптографические методы защиты информации. Учебник и практикум для академического бакалавриата. - М.: Изд-во Юрайт, 2016. - 349 с.

- Бабенко Л.К., Ищукова Е.А. Современные алгоритмы блочного шифрования и методы их анализа - М.: Гелиос АРВ. - 2006.

- Соколов А.В. Быстродействующий генератор ключевых последовательностей на основе клеточных автоматов - //Одесса: Труды ОНПУ, 2014 - \textnumero 1(43). - c. 180-186.

- Столлингс В. Криптография и защита сетей - М.: Вильямс, 2001. - 672 с.

- Мазурков М.И., Барабанов Н.А., Соколов А.В. Генератор ключевых последовательностей на основе дуальных пар бент-функций // Труды Одесского политехнического университета. - 2013. - Вып. 3 (42). - С. 150—156.

- Иванов М.А., Чугунков И.В. Теория, применение и оценка качества генераторов псевдослучайных последовательностей - М.: КУДИЦ-ОБРАЗ, 2003. - 240 с.

- Логачев О.А., Сальников А.А., Ященко В.В. Булевы функции в теории кодирования и криптологии - М.: МЦНМО, 2004. - 470 с.

и

и  соответствующих пар открытого и шифрованного текста, где

соответствующих пар открытого и шифрованного текста, где  ?

? ;

; ;

; .

.