| Россия, Владимир, Владимирский государственный университет, 2002 |

Функции безопасности других продуктов Lotus

В частности, в данной лекции рассматриваются следующие продукты семейства Lotus:

- Lotus Team Workplace (QuickPlace);

- Lotus Web Conferencing and Instant Messaging (Sametime);

- Lotus Domino Web Access (iNotes);

- Lotus Workplace Messaging™;

- WebSphere Portal Server;

- Lotus Domino Everyplace™;

- Lotus Sametime Everyplace.

Так как эти продукты часто используются в сочетании с Notes и Domino, мы также по возможности рассмотрим их точки пересечения и способы обеспечения безопасности между приложениями и Notes/Domino.

12.1 Lotus Team Workplace (QuickPlace)

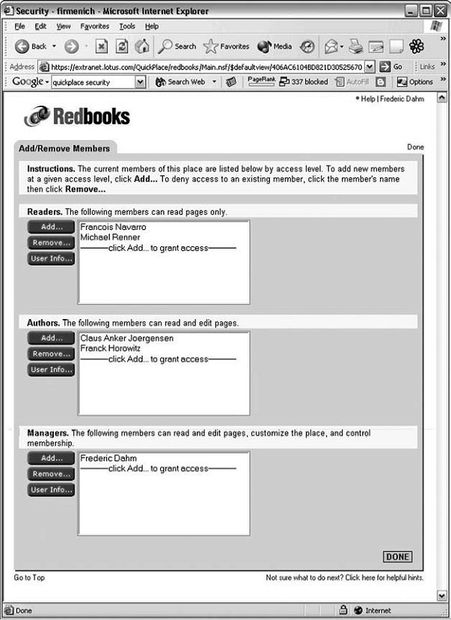

IBM Lotus Team Workplace (QuickPlace) представляет собой Web-инструмент самостоятельного обеспечения взаимодействия в группах. Под "самостоятельным обеспечением" подразумевается, что пользователь может создать QuickPlace и самостоятельно им управлять, а также употреблять его для публикации, совместного использования и трассировки всей информации, относящейся к проекту, включая списки участников и уровни безопасности, установленные для каждого участника. Эти функции представлены на рис. 12.1.

Способ получения доступа прост и эффективен: данные по пользователям, использующим QuickPlace вводятся в форму, представленную на рис. 12.1, и пользователи могут быть объединены в три группы (по увеличению уровня доступа): Readers (Читатели), Authors (Авторы), Managers (Менеджеры). В сущности, это означает, что обработка записей каталога и записей ACL осуществляется в одном месте.

QuickPlace включает в свою архитектуру компоненты Domino. В частности, Webсервер Domino (nhttp.exe) обеспечивает HTTP-стек, а URL-процессор Domino (ninotes.dll) обеспечивает семантику обработки URL-адресов Domino.

12.1.1 QuickPlace и SSL

Можно настроить QuickPlace на использование SSL-подключения для шифрования данных, передаваемых между Web-браузерами и сервером QuickPlace. SSL-"рукопожатие" (handshake) осуществляется Web-сервером Domino, поэтому необходимо сначала настроить SSL в Domino. Затем можно настроить QuickPlace на использование SSL для защиты LDAP-подключений между QuickPlace и LDAP-сервером, а также HTTP между клиентами на основе браузера и серверами QuickPlace.

Без конфигурирования SSL на сервере каталога информация, передаваемая в процессе аутентификации между сервером QuickPlace и сервером Domino, не шифруется.

Важно! Если настроить QuickPlace на использование SSL, не настроив Domino, SSL/LDAP-аутентификация не будет выполняться.

Вы также можете рассмотреть возможность шифрования портов для протоколов TCP/IP и Notes. Шифрование портов защищает трафик репликации между двумя серверами QuickPlace. Дополнительные сведения о включении шифрования портов на сервере Domino см. в справке по администрированию Domino 6.

12.1.2 Пользовательские каталоги

"Область" (place) QuickPlace может содержать как локальных, так и внешних пользователей. Различие между локальными и внешними пользователями состоит в месте хранения контактной информации и информации об аутентификации.

Для локальных пользователей контактная информация и информация об аутентификации хранится в базе данных участников QuickPlace (Contacts1.nsf) "области". Менеджеры области могут создавать пользователей, изменять уровень доступа пользователей и удалять пользователей. Локальные пользователи имеют доступ только к информации о своем уровне доступа .

У внешних пользователей, с другой стороны, контактная информация и информация об аутентификации хранится в пользовательском каталоге на отдельном сервере. Когда внешний пользователь становится участником области, копия его контактной информации сохраняется в базе данных участников области, однако их информация об аутентификации хранится только в оригинальном пользовательском каталоге и не копируется в базу данных участников области. Таких внешних пользователей можно добавлять и удалять из списка участников без изменения информации в оригинальном пользовательском каталоге.

LDAP-каталоги

Сервер QuickPlace можно подключить к пользовательскому каталогу на LDAP-сервере таким образом, чтобы менеджеры области могли добавлять пользователей из этого LDAP-каталога в качестве участников области. При изменении имени участника области или другой информации (например, адреса электронной почты) в LDAP-каталоге можно применять команды QPTool для автоматического обновления областей таким образом, чтобы отразить это изменение.

QPTool является серверной задачей, выполняемой с определенными аргументами для выполнения административных задач. Команды QPTool можно использовать для выполнения следующих задач:

- изменение имен пользователей и групп в областях;

- изменение иерархии имен в областях;

- переустановка паролей пользователей;

- удаление участников областей;

- отправка информационных бюллетеней подписчикам;

- отправка почты менеджерам и участникам областей;

- регистрация и отмена регистрации областей;

- автоматизация создания заглушки реплики;

- усовершенствование областей и PlaceTypes (типов областей);

- обновление областей и PlaceTypes;

- блокировка и разблокировка областей;

- архивация областей;

- удаление областей или PlaceTypes;

- обновление статистики в Place Catalog (каталоге областей);

- генерирование отчетов об областях и серверах;

- исправление неполадок в областях;

- очистка dead mail (недоставленной почты);

- выполнение файла E-Mail API.

Например, если John Smith является пользователем в LDAP-каталоге и зарегистрирован как участник областей, при изменении его адреса электронной почты во внешнем LDAP-каталоге можно использовать QPTool-команду updatemember для обновления его адреса электронной почты в областях.

Дополнительные сведения о командах QPTool и о том, как они могут помочь в администрировании безопасности QuickPlace, см. в руководстве Lotus QuickPlace 3.0 Adminstrator's Guide, поставляемом с Lotus QuickPlace, или на Web-сайте по следующему адресу:

http://doc.notes.net/uafiles.nsf/docs/QP30/$File/na5d3fus.pdf

Примечание. Отличительные имена пользователей и групп в пользовательском каталоге должны быть уникальными. Если внешний LDAP-каталог содержит два одинаковых отличительных имени, только одно из имен можно добавить в область в качестве участника. Если два отличительных имени идентичны, добавьте средний инициал или другой отличительный символ к одному из имен, чтобы каждое имя было уникальным.

Сервер QuickPlace может подключаться к пользовательскому каталогу на любом сервере, настроенном на применение протокола LDAP (Lightweight Directory Access Protocol) версии 3, включая сервер Domino с запущенной службой LDAP или любой другой сервер LDAP-каталога. Однако важно помнить о том, что сервер QuickPlace может быть подключенным только к одному внешнему LDAP-каталогу в любой заданный момент времени.

12.1.3 Аутентификация QuickPlace

QuickPlace поддерживает два типа аутентификации с подключением Web-браузеров к серверу QuickPlace:

- Простая аутентификация по имени и паролю

- Многосерверная аутентификация по имени и паролю с единой регистрацией

Ограничение. Важно отметить, что QuickPlace не поддерживает опцию single server sessionbased name-and-password authentication (односерверная аутентификация по имени и паролю на основе сеансов), реализованную в Domino, как описано выше в этой лекции1Про односерверную аутентификацию упоминалось в прошлой лекции.. Однако установка многосерверной аутентификации на одном сервере позволяет достичь похожего результата.

Простая аутентификация реализована в QuickPlace по умолчанию. Пример такой аутентификации в действии представлен на рис. 12.2. Это означает, что пользователи, выполняющие вход в одну "область", пройдут аутентификацию только для этой области. При переходе в другую область, даже если она находится на том же сервере, Domino повторно запрашивает имя и пароль пользователя.

Можно включить многосерверную аутентификацию с единой регистрацией, чтобы Web-пользователи могли выполнить однократный вход на сервер и затем автоматически осуществлять доступ к любому другому серверу в домене DNS, настроенном на единую регистрацию.

При включенной многосерверной аутентификации с единой регистрацией (single sign-on, SSO) пользователь QuickPlace получает токен LTPA (Lightweight third-party) в форме HTML-cookie. Этот cookie-файл содержит зашифрованную копию отличительного имени пользователя и даст возможность пользователю осуществлять доступ к участвующим серверам Domino на протяжении сеанса.

QuickPlace также поддерживает применение собственных приложений аутентификации, работающих через Domino Server API (DSAPI). Этот интерфейс позволяет некоторым сторонним производителям разрабатывать DSAPI-фильтры, поддерживающие аутентификацию для доступа к базам данных QuickPlace. Дополнительные сведения о DSAPI-фильтрах см. в разделе 7.4, "DSAPI".