|

После прохождения курса Стандарты инфрмационной безопасности мне предложено получение Удостоверения о повышении квалификации от НИУ ВШЭ по программе Менеджмент информационной безопасности. Программа включает в себя ряд курсов которые я уже ранее проходил. Какой порядок действий в данном случае? Как прозводится перезачет результатов? И какие экщамены мне надо еще доздать чтобы получить удостоверение? |

Межсетевые экраны

Лабораторная работа 12. Настройка протокола IPSec

В данной лабораторной работе мы рассмотрим порядок настройки защищенного с помощью протокола IPSec соединения между клиентом и сервером.

Итак, у нас есть домен test.domain, в который входит сервер Server1, работающий под управлением операционной системы Windows Server 2008. В домен также входит рабочая станция Vista1, которая работает под управлением ОС Windows Vista. В домене развернут центр сертификации.

Целью работы является настройка протокола IPSec для шифрования всех данных, передаваемых между указанным сервером и рабочей станцией.

Для работы с политиками IPSec существует оснастка IPSecurity Policy Management. Если запустить консоль mmc и добавить эту оснастку, появится запрос, для какого объекта будет использоваться оснастка ( рис. 12.1)

Настройку будем делать с помощью доменной политики, что и выбираем.

В ней существуют уже три предопределенные политики ( рис. 12.2). Но нам нужна будет новая, управляющая работой конкретного сервера и клиента. Поэтому в контекстном меню выбираем пункт Create new security policy. И по запросу мастера назначаем ей имя Server1_Vista1.

Настройка в следующее окне понадобится в случае, если используются предыдущие (по сравнению с Windows Server 2008 / Windows Vista) версии операционных систем.

Выбрав в окне ( рис. 12.4) пункт Edit Properties переходим непосредственно к созданию настроек.

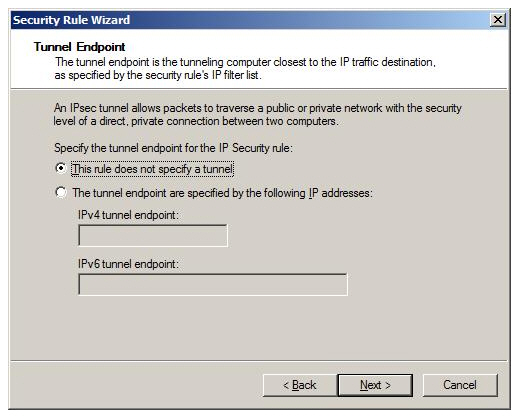

Нам понадобится новое правило, поэтому в окне, представленном на рис. 12.5 нажимаем кнопку Add. В следующем окне указываем, надо ли определять туннель. Так как мы планируем использовать IPSec в транспортном режиме, это не понадобится.

Следующий запрос касается того, для каких подключений действует правило - для всех, подключений из локальной сети или извне. Нас устроит вариант "для всех" ( All network connections ). После этого, будет предложено определить, в отношении какого типа трафика действует создаваемая политика ( рис. 12.7).

Предустановленные правила нас не устраивают, т.к. нам нужно защищенное соединение между двумя конкретными узлами. Нажимаем кнопку Add, чтобы добавить новый список фильтров ( рис. 12.8). Задаем ему имя и нажимаем кнопку Add, что приводит к запуску очередного мастера.

Работая с мастером, определим источник ( source ) пакетов (в выпадающем списке выберем A specific DNS name и укажем имя Vista1.test.domain, для простоты будем считать, что IP-адрес этого хоста неизменен), получатель server1.test.domain. Далее можно выбрать защищаемый протокол. В нашем примере - любой ( Any ).

Таким образом, мы создали фильтр и теперь нужно отметить его, как использующийся ( рис. 12.9).

В следующем окне запрашивается действие, если приходит незащищенный пакет. Его можно принять, при этом отвечая защищенной посылкой, а можно заблокировать (для этого предопределенного правила нет, нужно создать новое, нажав кнопку Add ). Выбранный на рис. 12.10 вариант Require Security предполагает, что сервер может принимать незащищенные пакеты, но в ответ предлагает установку защищенного соединения.

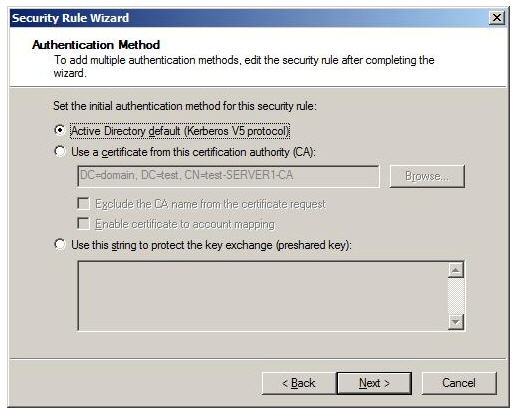

Далее предлагается выбрать метод аутентификации ( рис. 12.11). Выбор делается между Kerberos, сертификацией на основе цифровых сертификатов и предопределенным ключом. Последний вариант наименее надежен. Что же касается первых двух, то если подключения производятся внутри домена, можно выбрать Kerberos. Если узел внешний, но например, для него нашим корпоративным центром сертификации выпущен сертификат, можно применить второй метод аутентификации.

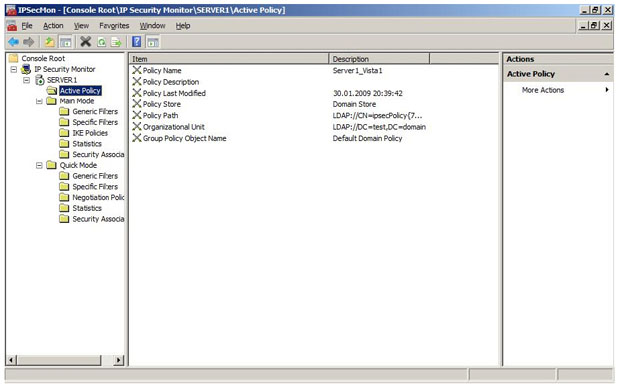

Таким образом, мы создали новую политику. Теперь ее надо назначить ( Assign ). Сделать это можно в редакторе доменной политики ( Start—> Administrative Tools—> Group Policy Management найти Default Domain Policy и в контекстном меню выбрать Edit, после чего в разделе Computer Configuration —>Policies—> Windows Settings—>Security Settings найти политики IPSec, выбрать нужную и в контекстном меню выбрать Assign - рис. 12.12 ).

Задание

Создайте политику IPSec.

Применив политику, проверьте соединение между компьютерами.

Вполне возможно, что сразу установить соединение не получится. Проблемы может вызвать использование межсетевых экранов (как встроенных в Windows, так и отдельных решений), трансляция адресов (NAT), если она применяется. Возможны и другие причины.

При выяснении причин неправильной работы может использоваться оснастка MMC IPSec Monitor (по умолчанию она не устанавливается, ее надо добавлять) - рис. 12.13.

Помощь может также оказать использование утилиты Network Monitor и анализ журналов межсетевых экранов (для встроенного МЭ Windows порядок работы описан в предыдущей лабораторной).