|

После прохождения курса Стандарты инфрмационной безопасности мне предложено получение Удостоверения о повышении квалификации от НИУ ВШЭ по программе Менеджмент информационной безопасности. Программа включает в себя ряд курсов которые я уже ранее проходил. Какой порядок действий в данном случае? Как прозводится перезачет результатов? И какие экщамены мне надо еще доздать чтобы получить удостоверение? |

Методики построения систем защиты информации

Локальная политика паролей

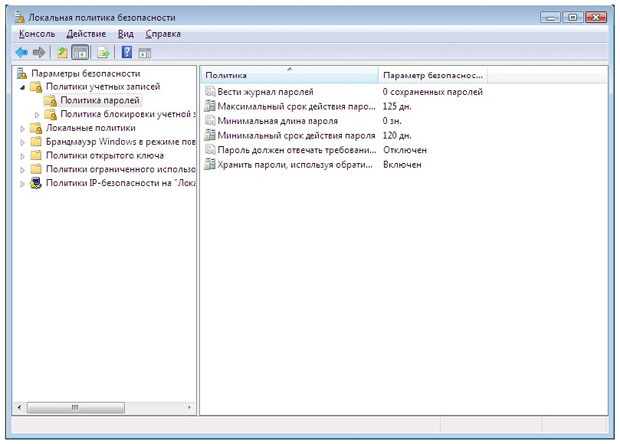

Рассмотрим теперь, какие настройки необходимо сделать, чтобы пароли пользователей компьютера были достаточно надежны. В теоретической части курса мы рассматривали рекомендации по администрированию парольной системы. Потребовать их выполнения можно с помощью политики безопасности. Настройка делается через Панель управления Windows.

Откройте Панель управления  Администрирование

Администрирование  Локальная политика безопасности. Выберите в списке Политика учетных записей и Политика паролей. Для Windows Vista экран консоли управления будет выглядеть так, как представлено на

рис.

3.7.

Локальная политика безопасности. Выберите в списке Политика учетных записей и Политика паролей. Для Windows Vista экран консоли управления будет выглядеть так, как представлено на

рис.

3.7.

Значения выбранного параметра можно изменить ( рис. 3.8).

Надо понимать, что не все требования политики паролей автоматически подействуют в отношении всех учетных записей. Например, если в свойствах учетной записи стоит "Срок действия пароля не ограничен", установленное политикой требование максимального срока действия пароля будет игнорироваться. Для обычной пользовательской учетной записи, эту настройку лучше не устанавливать. Но в некоторых случаях она рекомендуется. Например, если в учебном классе нужна "групповая" учетная запись, параметры которой известны всем студентам, лучше поставить для нее "Срок действия пароля не ограничен" и "Запретить смену пароля пользователем".

Свойства учетной записи можно посмотреть в Панель управления  Администрирование

Администрирование  Управление компьютером, там выберите Локальные пользователи и группы и Пользователи (или запустив эту же оснастку через Пуск

Управление компьютером, там выберите Локальные пользователи и группы и Пользователи (или запустив эту же оснастку через Пуск  Выполнить

Выполнить  lusrmgr.msc ).

lusrmgr.msc ).

Задания

- Опишите действующую на вашем компьютере политику паролей.

- Измените ее в соответствии с рассмотренными в теоретической части курса рекомендациями по администрированию парольной системы.

- Если в ходе проверки утилитой bsa были выявлены уязвимости связанные с управлением паролями пользователей, опишите пути их устранения или обоснуйте необходимость использования действующих настроек.

Лабораторная работа 4. Использование сканеров безопасности для получения информации о сети

Сетевые сканеры безопасности - программные средства, позволяющие проверить уровень уязвимости сетей. Они имитируют различные обращения к сетевым узлам, выявляя операционные системы компьютеров, запущенные сервисы, имеющиеся уязвимости. В некоторых случаях сканеры безопасности также имитируют реализацию различных атак, чтобы проверить уровень подверженности им компьютеров защищаемой сети.

При проведении анализа рисков сканеры безопасности могут использоваться как в процессе инвентаризации ресурсов, так и для оценки уровня уязвимости узлов сети.

В данной лабораторной работе используется ПО Shadow Security Scanner разработки компании Safety-Lab, ознакомительная версия которого бесплатно доступна на сайте http://www.safety-lab.ru или http://www.safety-lab.com.

После запуска сканера надо начать новую сессию (нажав соответствующую кнопку на панели инструментов). Затем следует выбрать тип проводимых проверок, описываемый правилом ( рис. 4.1). К определению проверяемых параметров надо относиться достаточно внимательно. Например, проведение на работающей в штатном режиме информационной системе имитации атак на отказ в обслуживании (DoS tests) может привести к сбою в работе системы, что зачастую недопустимо. Другой пример - сканирование всех TCP и UDP портов (а не только "стандартных") приведет к большим затратам времени, но позволит выявить запушенные службы, использующие нестандартные порты (подробнее об этом см. ниже).

Далее определяется перечень проверяемых объектов. Это может быть отдельный компьютер, задаваемый именем или IP-адресом; группа компьютеров, определяемая диапазоном IP-адресов ( рис. 4.2) или перечнем имен из заранее подготовленного файла; виртуальные http-узлы, задаваемые именами.

Когда параметры сессии определены, проверка запускается кнопкой "Запустить сканирование".

Результаты проверки позволяют получить достаточно полную информацию об узлах сети. На рисунке 4.3 представлен фрагмент описания результатов сканирования компьютера - указаны имя компьютера, версия операционной системы, перечислены открытые TCP и UDP порты и т.д. Относительно использующихся сетевыми службами портов хотелось бы отметить, что даваемые сканером пояснения не всегда достаточно подробны. В качестве дополнительной информации можно, в частности, порекомендовать техническую статью "Службы и сетевые порты в серверных системах Microsoft Windows" доступную по ссылке http://support.microsoft.com/?kbid=832017. В качестве справочного материала она приложена к описанию данной лабораторной работы.

Также приводится информация об обнаруженных уязвимостях и степени их критичности, даются ссылки позволяющие найти более подробную информацию и исправления. Ссылки приводятся как на материалы компании-разработчика, так на описания уязвимостей в специализированных каталогах - CVE и bugtraq ( рис. 4.4).

К сожалению, опция формирования отчетов в бесплатной версии программы недоступна. Поэтому, при выполнении лабораторной, эту работу придется делать вручную, перенося описания через буфер из окна программы, например, в тестовый редактор Word.

Задание

- Перечислите и охарактеризуйте стандартные правила, определяющие параметры сессии сканирования. На базе одного из них создайте собственное правило.

- Проведите сканирование указанных преподавателем компьютеров в учебной лаборатории. При сканировании надо учитывать, что часть имеющихся уязвимостей может быть закрыта путем использования встроенного межсетевого экрана (брандмауэра Windows), появившегося в ОС семейства Windows начиная Windows XP. Чтобы получить более полную информацию об исследуемых узлах, лучше провести одно сканирование при включенном, другое - при отключенном межсетевом экране (изменение настройки доступно через Панель управления —> Брандмауэр Windows ). Аналогичная ситуация возникает и при использовании других межсетевых экранов.

Опишите результаты проверки - полученные данные о компьютере и сетевых службах, наиболее серьезные из обнаруженных уязвимостей и пути их устранения. Охарактеризуйте уровень безопасности проверенных компьютеров.