Загрузка

Вход компьютера в домен

Во время загрузки ядра и инициализации драйверов компьютер выполняет вход в домен. Используя свою учетную запись (уникальное имя и собственный пароль), компьютер открывает защищенный канал (иногда называемый "чистым" каналом) с контроллером домена. Все это происходит до того, как становятся доступны средства входа пользователя.

Учетные записи компьютеров используются между клиентскими компьютерами, рядовыми серверами и контроллерами домена. Внутри каждого домена происходят одни и те же действия между несколькими контроллерами домена. Компьютеры используют защищенный канал для обмена информацией, которая необходима для функций аутентификации и авторизации. Учетные записи компьютеров повышают уровень безопасности вашей сети, гарантируя, что компьютер, отправляющий важную информацию, действительно является членом домена.

В качестве дополнительной меры безопасности компьютеры (как и пользователи в сетевой конфигурации, где требуются средства безопасности) должны периодически изменяться пароли. По умолчанию в Windows Server 2003 период смены пароля составляет 30 дней. Когда наступает момент смены пароля, компьютер генерирует новый пароль и отправляет его ближайшему контроллеру домена через защищенный канал (доступ к которому осуществляется с помощью старого пароля). После этого данный компьютер для доступа к защищенному каналу должен использовать новый пароль.

Соответствующий контроллер домена обновляет свою базу данных и сразу реплицирует изменение пароля этого компьютера на другие контроллеры данного домена. Пароли учетных записей компьютеров помечаются как события Announce Immediately (Объявить сразу), то есть они не должны ждать следующей плановой репликации.

Иногда это вызывает существенное снижение производительности сети. Если многие (или все) компьютеры домена имеют пароли, срок действия которых истекает в один день, то работа, которую должны немедленно выполнить контроллеры домена, может замедлить выполнение других важных задач контроллеров домена (таких как аутентификация пользователей или выполнение репликаций по расписанию). Еще хуже ситуация с контроллером, который предоставляет определенные услуги (например, действуя как сервер DNS).

С другой стороны, вы можете посчитать, что значения по умолчанию для передачи по защищенным каналам являются в вашей ситуации недостаточно жесткими, и повысить уровень защиты в этой части (хотя это может повлиять на производительность).

Windows Server 2003 позволяет вам изменять настройки политик безопасности для управления паролями компьютеров. Вы можете изменять настройки для паролей компьютеров на уровне домена, организационной единицы (OU) или отдельного компьютера (хотя это не принято, поскольку вы не добьетесь повышения производительности, конфигурируя компьютеры по отдельности).

Изменение настроек паролей компьютеров для доменов и организационных единиц

Чтобы изменить настройки паролей для учетных записей компьютеров в домене или организационной единице (OU), выполните следующие шаги.

- На контроллере домена откройте Active Directory Users and Computers и щелкните правой кнопкой на объекте-домене или объекте-OU.

- Выберите в контекстном меню пункт Properties и перейдите во вкладку Group Policy.

- В случае домена выберите Default Domain Policy (Политика домена по умолчанию) и щелкните на кнопке Edit.

- В случае OU щелкните на кнопке New и затем щелкните на кнопке Edit (если вы уже добавили какую-либо групповую политику, выберите ее и щелкните на кнопке Edit).

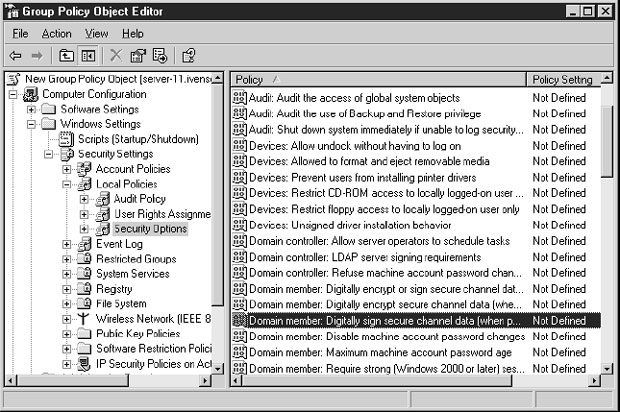

- Раскройте дерево консоли до уровня Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options.

В правой панели выберите политику, которую хотите использовать, чтобы изменить конфигурацию для учетных записей компьютеров. Для компьютеров, которые не являются контроллерами домена, используются опции с пометкой Domain Member (Рядовой член домена); для контроллеров домена используются опции с пометкой Domain Controller (Контроллер домена), см. рис. 5.1.

Рис. 5.1. Имеется несколько политик для изменения того, как происходит работа с паролями и защищенными каналами в учетных записях компьютеров

Вы должны создавать уникальное имя компьютера для каждой версии Windows на компьютере с двойственной загрузкой. В противном случае комбинация имя/пароль не сработает, когда компьютер попытается создать защищенный канал для входа в домен.

Политики для рядовых компьютеров

Имеется несколько групповых политик для изменения настроек учетных записей рядовых компьютеров и способа их взаимодействия с контроллером домена.

Digitally Encrypt or Sign Secure Channel Data (Always) [Шифровать или подписывать цифровым способом данные защищенного канала (всегда)]. Эта политика не включена по умолчанию, но если у вас есть компьютеры в какой-либо OU или имеется отдельный компьютер, для которого вы хотите активизировать эту политику, дважды щелкните на этой политике и выберите селективную кнопку Enable. Активизировать эту политику почти никогда не требуется, поскольку политика Digitally encrypt or sign secure channel data (when possible) включена по умолчанию (см. ниже). Прежде чем включить политику, при которой шифрование данных происходит всегда, нужно учесть следующие факты.

- Данные входа, передаваемые через защищенный канал, шифруются всегда, даже если весь остальной трафик через этот защищенный канал не шифруется.

- Трафик защищенного канала, управляемый этой политикой, это только трафик, инициируемый рядовым компьютером домена.

- Вы можете включить эту политику, только если все контроллеры этого домена работают под управлением Windows NT 4 Service Pack, начиная с версии 6.

- Если вы включите эту политику, то политика Digitally sign secure channel data (when possible), см. ниже, считается включенной (независимо от ее настройки).

Digitally Encrypt or Sign Secure Channel Data (When Possible) [Шифровать или подписывать цифровым способом данные защищенного канала (когда это возможно)]. Эта политика, включенная по умолчанию, указывает, что компьютер должен пытаться осуществлять шифрование для всего трафика, который он инициирует через защищенный канал. Если контроллер домена поддерживает шифрование всего трафика защищенного канала (на контроллерах домена под управлением Windows NT 4.0 Service Pack, начиная с версии 6, поддерживается шифрование), то шифруется весь трафик. Если контроллер домена не поддерживает шифрование всего трафика, то шифруется только информация входа, передаваемая через защищенный канал.

Я не думаю, что имеется обоснованная причина, чтобы отключать эту политику. Это не только существенно снизит уровень безопасности вашей сети, но также может противоречить приложениям, использующим защищенный канал, поскольку для многих вызовов API в приложениях для Windows Server 2003/Windows 2000 требуется шифрование или подпись данных, передаваемых через защищенный канал.

Digitally Sign Secure Channel Data (When Possible) [Подписывать цифровым способом данные защищенного канала (когда это возможно)]. Эта политика, включенная по умолчанию, указывает, что компьютер пытается осуществлять подписание для всего трафика, который он инициирует через защищенный канал. Если контроллер домена поддерживает подписание трафика защищенного канала (это верно для контроллеров домена под управлением NT4 SP6 или выше), то подписывается весь трафик.

Подписание отличается от шифрования в том, что шифрование предназначено для защиты данных, передаваемых через защищенный канал, от прочтения посторонними лицами, а подписание – для защиты от подделки этих данных посторонними лицами.

Disable Machine Account Password Changes (Отключить изменения пароля учетной записи компьютера). Эта политика отключена по умолчанию. (Меня раздражают политики, которые начинаются со слова Disable, то есть при их включении происходит отключение каких-то свойств.) Если включить эту политику, то вы отключаете защиту, которая обеспечивается за счет изменений паролей, поскольку вы указываете, что компьютеры не должны изменять свои пароли. Это означает, что хакер, подобравший способ взлома пароля, получает постоянный доступ к данным защищенного канала, которые инициируются компьютером.

Некоторые администраторы включают эту политику, если какой-либо компьютер не получает доступ в домен. В любом случае это компьютер с двойственной загрузкой, и администратор не осознал, что для каждой установки Windows требуется уникальное имя компьютера, чтобы создать учетную запись компьютера (см. выше в этой лекции).

Maximum Machine Account Password Age (Максимальный срок действия пароля учетной записи компьютера). Дважды щелкните на этой политике, чтобы изменить период, после которого создается новый пароль. Эта политика помечена "not defined" (не определена), но на самом деле для нее определен срок в 30 дней. Чтобы изменить интервал между изменениями пароля, выберите Define the Policy Setting (Определить значение для политики) и задайте новый интервал в днях.

Вы можете использовать эту политику для снижения нагрузки на контроллеры домена. В большинстве случаев это не требуется (или не рекомендуется), но если вы развернули новый домен Windows Server 2003, то возможна ситуация, когда все компьютеры, выполняющие вход в этот домен, имеют одинаковую дату смены пароля. Для большинства моих клиентов это означало бы, что сотни компьютеров одновременно уведомляют контроллер домена о новом пароле, после чего следует немедленная репликация каждого пароля на другие контроллеры домена. А ведь для многих из вас количество компьютеров может исчисляться тысячами.

Require Strong (Windows 2000 or Later) Session Key [Требуется ключ сеанса с сильным шифрованием (Windows 2000 или выше)]. Эта политика, отключенная по умолчанию, указывает, что для шифрования данных защищенного канала требуется 128-битный ключ шифрования. Вы можете включить эту настройку, только если все контроллеры домена работают под управлением Windows 2000 или Windows Server 2003.

Политика для контроллера домена

В случае контроллеров домена имеется только одна политика для конфигурирования трафика через защищенный канал: Refuse machine account password changes (Отклонять изменения паролей учетных записей компьютеров). Эта политика отключена по умолчанию, если включить ее, то контроллеры домена будут отказываться принимать изменения паролей учетных записей компьютеров. Я не знаю какой-либо причины для включения этой политики (и непонятно, зачем эта политика представлена в редакторе объектов Group Policy, но, возможно, у каких-то администраторов имеется некоторая странная проблема, требующая включения этой политики).

Задание политик паролей для отдельных компьютеров

Вы можете внести изменения в любую политику отдельного рядового компьютера Windows Server 2003 с помощью следующих шагов.

- Откройте Local Security Policy (Локальная политика безопасности) из меню Administrative Tools.

- Раскройте дерево консоли до Local Policies\Security Options.

- В правой панели выберите политику рядового члена домена (Domain member), которую хотите изменить для данного компьютера.

Загрузка служб входа

На следующем шаге запуска операционной системы подсистема Win32 запускает программу Winlogon.exe, которая выводит на экран окно входа и загружает Local Security Authority (Lsass.exe).

Начинается процесс входа, поэтому в диалоговом окне Log On To Windows (Начало сеанса работы с Windows) нужно ввести имя и пароль. Если не возникает никаких ошибок, то система осуществляет ваш вход и вы можете приступить к работе. На этом заканчивается загрузка Windows Server 2003.