Лекция 9: Особенности применения межсетевых экранов и маршрутизаторов D-Link

Архитектура NetDefendOS

Архитектура NetDefendOS использует соединения на основе состояний. В основном стандартные IP-маршрутизаторы или коммутаторы изучают пакеты и затем выполняют перенаправление на основе информации, содержащейся в заголовках пакетов. При этом пакеты перенаправляются без контекста, что устраняет любую возможность определения и анализа комплексных протоколов и применения соответствующих политик безопасности.

Система NetDefendOS использует технологию Stateful Inspection, осуществляющую проверку и перенаправление трафика на основе соединения, обеспечивая высокую производительность и повышая пропускную способность. NetDefendOS определяет новое установленное соединение и сохраняет определенную информацию или состояние в таблице state table (таблица состояний) для определения времени существования данного соединения. Таким образом, NetDefendOS предоставляет возможность определить контекст сетевого трафика, выполнить тщательное сканирование трафика, управление полосой пропускания и множество других функций.

Подсистема NetDefendOS, выполняющая stateful inspection, иногда употребляется в материалах D-Link, как NetDefendOS state-engine.

Структурные элементы NetDefendOS

Основными структурными элементами в системе NetDefendOS являются интерфейсы, логические объекты и различные типы правил (или набор правил).

Интерфейсы

Интерфейс – один из самых важных логических блоков в NetDefendOS. Весь сетевой трафик, проходящий через систему, задействует один или несколько интерфейсов.

Интерфейс, через который трафик поступает в систему, называется интерфейс получения (или входящий интерфейс). Соответственно, интерфейс, с которого трафик выходит из системы, называется интерфейс отправки (или исходящий интерфейс).

В NetDefendOS интерфейсы разделяются на несколько типов:

- Физические интерфейсы – относятся к физическим Ethernet-портам.

- Под-интерфейсы – включают интерфейсы VLAN и PPPoE.

- Интерфейсы туннелирования – используются для отправки и получения данных через VPN-туннели.

Физические интерфейсы

Каждый физический интерфейс представляет собой физический порт устройства. Таким образом, весь сетевой трафик, прошедший или ограниченный системой, в конечном итоге пройдет через физический интерфейс.

В настоящее время NetDefendOS поддерживает единственный физический тип интерфейса – Ethernet-интерфейс.

Под-интерфейсы

На одном физическом интерфейсе можно задать несколько под-интерфейсов. NetDefendOS поддерживает два типа под-интерфейсов:

- Применение виртуального VLAN-интерфейса определено стандартом IEEE 802.1Q. При передаче данных по виртуальной локальной сети IP-пакеты формируются в VLAN-теговые Ethernet-кадры.

NetDefendOS полностью поддерживает стандарт IEEE 802.1Q для виртуальных локальных сетей. VLAN функционируют, добавляя к заголовку Ethernet-кадра VLAN ID (идентификатор виртуальной локальной сети).

Системой NetDefendOS возможно создание одного или более VLAN’ов. Каждый VLAN-интерфейс локальной сети интерпретируется как логический интерфейс системы. Система проверяет поступившие Ethernet-кадры на наличие VLAN ID, значение которого должно быть в диапазоне от 0 до 4095. Если VLAN ID найден, определяется соответствующий VLAN-интерфейс и система проводит дальнейшую обработку полученного кадра.

DFL-260E поддерживает создание до 8-ми VLAN, DFL-860E – до 16-ти VLAN, DFL-1660 – до 1024-x VLAN, DFL-2560 – до 2048-ми VLAN.

- С помощью PPPoE-интерфейса (Point-to-point protocol over Ethernet) предоставлена возможность подключения к серверам PPPoE.

Так как протокол PPPoE – это протокол передачи кадров PPP через Ethernet, межсетевой экран должен использовать один из физических интерфейсов Ethernet, работающих по PPPoE. Каждый PPPoE-туннель интерпретируется как логический интерфейс системы NetDefendOS с возможностью маршрутизации и настройкой конфигурации. Интерфейс, через который сетевой трафик поступает на межсетевой экран из PPPoE-туннеля, является PPPoE-интерфейсом источника (Source Interface). Для исходящего трафика PPPoE-интерфейс будет интерфейсом назначения (Destination Interface).

Технология PPPoE использует автоматическое назначение IP-адреса (подобно DHCP). Система NetDefendOS, получив информацию об IP-адресе от Интернет-провайдера, сохраняет ее в сетевом объекте и использует как IP-адрес интерфейса.

При автоматическом подключении к PPPoE-серверу для обеспечения пользовательской аутентификации провайдер предоставляет имя пользователя и пароль, которые устанавливаются в NetDefendOS.

Если включена функция Dial-on-demand (предоставление канала по требованию), PPPoE-соединение произойдет только при наличии трафика на PPPoE-интерфейсе, что позволяет анализировать активность трафика на входящем и исходящем интерфейсе.

Туннельные интерфейсы

Туннельные интерфейсы используются, когда сетевой трафик передается по туннелю между системой NetDefendOS и другим туннельным устройством.

NetDefendOS поддерживает следующие типы туннельных интерфейсов:

- IPSec-интерфейсы используются для создания виртуальных частных сетей (VPN) по IPSec-туннелям.

- PPTP/L2TP-интерфейсы используются для создания PPTP/L2TP-туннелей.

- GRE-интерфейсы используются для создания GRE-туннелей.

Логические объекты

Логические объекты – это предварительно определенные элементы, используемые в последующем в наборах правил. Адресная книга, например, содержит назначенные объекты, представляющие хост и сетевые адреса.

Другим примером логических объектов являются сервисы, предоставляющие определенные комбинации протоколов и портов. Помимо этого, важную роль играют объекты Application Layer Gateway (ALG), которые используются для определения дополнительных параметров в определенных протоколах, таких как HTTP, FTP, SMTP и H.323.

Набор правил NetDefendOS

В конечном итоге правила, определенные администратором в различные наборы правил (rule sets) используются для фактического применения политик безопасности NetDefendOS. Основополагающим набором правил являются IP-правила (IP Rules), которые используются, чтобы определить политику IP-фильтрации 3 уровня, а также для переадресации и балансировки нагрузки сервера. В Routing Rules создаются правила маршрутизации. В IGMP Rules настраивается маршрутизация при использовании функции IGMP. Правила управления полосой пропускания (Traffic Shaping Rules) определяют политику управления полосой пропускания, правила IDP(IDP Rules) обеспечивают защиту сети от вторжений.

Прохождение пакета через межсетевой экран D-Link

Каждый принятый Ethernet-кадр на один из Ethernet-интерфейсов проверяется системой NetDefendOS. Если система обнаруживает, что принятый кадр не соответствует каким-либо параметрам, данный пакет отклоняется (drop), а информация о каждом подобном событии регистрируется.

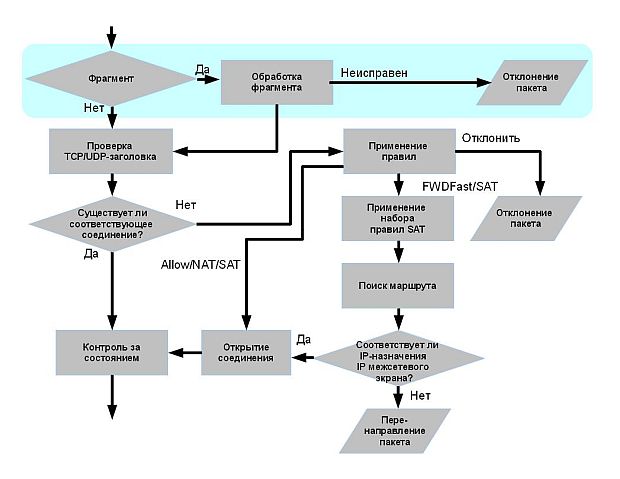

увеличить изображение

Рис. 9.12. Начало блок-схемы, описывающей алгоритм прохождения пакета через NetDefendOS

Пакет связан с интерфейсом источника (Source Interface), который определяется следующим образом ( рис. 9.14):

- Если кадр содержит VLAN ID (идентификатор виртуальной локальной сети), система сравнивает конфигурацию VLAN-интерфейса с соответствующим VLAN ID. В случае определения соответствия VLAN-интерфейс становится интерфейсом источника пакета, в противном случае пакет отклоняется и событие записывается в журнал (log).

- Если кадр содержит PPP-данные, система проверяет его на соответствие с PPPoE-интерфейсом. Если соответствие найдено, интерфейс становится интерфейсом источника пакета, в противном случае пакет отклоняется и событие записывается в журнал (log).

- Если ничего из вышеперечисленного не выполняется, то интерфейс получения (тот Ethernet-интерфейс, на который поступил Ethernet-кадр) становится интерфейсом источника.

увеличить изображение

Рис. 9.13. Продолжение блок-схемы, описывающей алгоритм прохождения пакета через NetDefendOS

IP-датаграмма из пакета передается на проверочное устройство NetDefendOS ( рис. 9.14), которое выполняет проверку пакета на исправность, включая подтверждение контрольной суммы, флаги протокола, длину пакета и т.д. Если выявлена ошибка, пакет отклоняется и событие записывается в журнал (log). А NetDefendOS ищет новое подключение, сопоставляя параметры входящего пакета: исходного интерфейса, IP-адресов источника/назначения и IP-протоколов.

Если соответствия не найдены (рисунки 9.13, 9.14, 9.15), выполняются шаги согласно нижеприведенным пунктам. При определении соответствия пакет перенаправляется согласно шагу 7.

1,2. Определяется таблица маршрутизации, к которой относится интерфейс источника и при помощи виртуальных правил маршрутизации (Routing Rules) определяется текущая таблица маршрутизации для установления соединения.

3. При помощи правил доступа (Access) анализируется IP-адрес источника – имеет ли разрешение новое соединение входящего интерфейса. Если соответсвующее правило не найдено, в таблице маршрутизации выполняется обратный поиск маршрута для подтверждения того, что маршрут для данного интерфеса существует.

По-умолчанию интерфейс примет IP-адреса только тех сетей, маршруты к которым заданы в таблице маршрутизации для данного интерфейса. Если в результате анализа не найдено соответствия IP-адреса источника, пакет отклоняется и событие записывается в журнал (log).

Поиск маршрута осуществляется при использовании соответствующих таблиц маршрутизации. Затем определяется интерфейс назначения (Destination Interface) для установления соединения.

4. Определяются правила (IP rules), которым соответствуют параметры данного пакета: интерфейсы источника и назначения, сети источника и назначения, IP-протоколы (TCP, UDP, ICMP и т.д.), TCP/UDP-порты или типы ICMP-пакетов и расписание (время-день), когда действуют правила.

Если соответствие не найдено, пакет отклоняется. Если параметры нового соединения соответствуют правилам, то один из параметров правила – Action – определяет, что NetDefendOS должна делать с соединением. Если действие – Отклонить (Drop), то пакет отклоняется, и событие записывается в журнал (log). Если же действие – Разрешить (Allow), то пакет пропускается дальше. Данное состояние добавляется в таблицу соединений для соответствия с последующими пакетами, принадлежащими тому же соединению. Кроме того, объект Service, с которым связан один или несколько IP-протоколов (таких как HTTP, FTP и др.) с соответствующими им номерами портов протоколов транспортного уровня (TCP, UDP), может содержать ссылку на ALG (Application level gateway – шлюз прикладного уровня). Эти данные используются для того, чтобы система NetDefendOS управляла соответствующими приложениями для обеспечения обмена информацией.

В итоге созданное согласно настройкам правил соединение записывается в журнал (log).

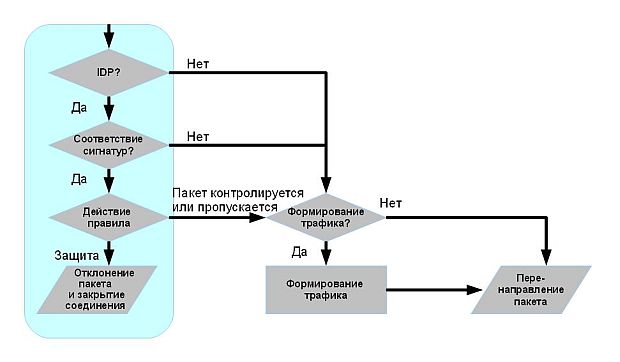

5. Далее применяются правила IPS для проверки допустимости трафика ( рис. 9.15). Если параметры пакета соответствуют правилам, IPS-данные отмечаются как проверенные и разрешенные к дальнейшему прохождению.

6. Анализируется ограничение полосы пропускания трафика (Traffic Shaping) и расписание правил ограничений (Threshold Limit rule). Таким образом, можно управлять входящим трафиком.

7. При наличии ALG-данных и выполнения IDP-сканирования данные пакета анализируются подсистемой TCP Pseudo-Reassembly, которая в свою очередь использует различные приложения (например, Application Layer Gateways) для дальнейшего анализа или изменения трафика.

Если содержимое пакета зашифровано (с помощью протокола IPSec, PPTP/L2TP или другого типа протокола туннелирования), выполняется проверка списков интерфейсов на соответствие. Если обнаружено соответствие, пакет расшифровывается и данные (незашифрованный текст) пересылаются обратно в NetDefendOS, но уже с интерфейсом источника, который соответствует интерфейсу туннелирования.

При наличии информации управления трафиком, пакет может быть определен в очередь или выполняются действия согласно настройкам по управлению трафиком.

увеличить изображение

Рис. 9.14. Заключительная часть блок-схемы, описывающей алгоритм прохождения пакета через NetDefendOS

8. В конечном итоге, пакет будет перенаправлен на интерфейс назначения в соответствии с его состоянием. Если интерфейс назначения является интерфейсом туннелирования или под-интерфейсом, может выполняться дополнительная обработка данных, например, шифрование или инкапсуляция.

увеличить изображение

Рис. 9.15. Представление прохождения пакета через межсетевой экран NetDefend с помощью Web-интерфейса