|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Безопасность беспроводных соединений

Безопасность передачи данных

Так как беспроводные сети используют воздух и пространство для передачи и приема информации (сигналы являются открытыми для любого лица, находящегося в зоне действия), безопасность передачи данных является очень важным аспектом безопасности всей системы в целом. Без обеспечения должной защиты конфиденциальности и целостности информации при ее передаче между рабочими станциями и точками доступа нельзя быть уверенным в том, что информация не будет перехвачена злоумышленником, и что рабочие станции и точки доступа не будут подменены посторонним лицом.

Стандарт 802.11x определяет протокол Wired Equivalent Privacy (WEP) для защиты информации при ее передаче через WLAN. WEP предусматривает обеспечение трех основных аспектов:

- Аутентификация;

- Конфиденциальность;

- Целостность.

Аутентификация

Служба аутентификации WEP используется для аутентификации рабочих станций на точках доступа. В аутентификации открытых систем рабочая станция рассматривается как аутентифицированная, если она отправляет ответный пакет с MAC-адресом в процессе начального обмена данными с точкой доступа. В реальных условиях данная форма аутентификации не обеспечивает доказательства того, что к точке доступа подключается именно конкретная рабочая станция, а не какой-либо другой компьютер.

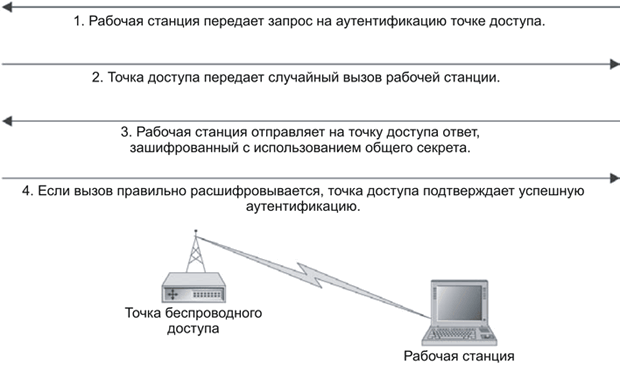

WEP также предусматривает возможность использования механизма криптографической аутентификации. Данный механизм базируется на знании общего секрета, который обрабатывается алгоритмом RC4 для доказательства подлинности рабочей станции при доступе к AP. При обмене аутентификационными данными используется система вызов/ответ (см. рис. 18.2). Рабочая станция сначала посылает запрос аутентификации на точку доступа. Точка доступа в ответ передает номер вызова, сгенерированный случайным образом. После этого рабочая станция должна зашифровать вызов с использованием общего секрета и вернуть его точке доступа. Если точка доступа сможет расшифровать ответ с помощью своей копии общего секрета и получить исходное число, то рабочая станция будет аутентифицирована для доступа к AP.

Не существует механизма обратной аутентификации AP на рабочей станции, поэтому при использовании этого метода рабочая станция остается открытой для подключения других точек доступа. Обмен данными также не защищен от атак через посредника или от перехвата данных.

Конфиденциальность

Механизм обеспечения конфиденциальности базируется на RC4. RC4 - это стандартный мощный алгоритм шифрования, поэтому атаковать его достаточно сложно. WEP определяет систему на базе RC4, обеспечивающую управление ключами, и другие дополнительные службы, необходимые для функционирования алгоритма. RC4 используется для генерирования псевдослучайной последовательности ключей, комбинируемой с информацией для формирования шифрованного текста. Этот механизм защищает всю информацию заголовка протокола и данные протокола 802.11x (т. е. выше уровня 2).

WEP поддерживает ключи длиной 40 бит и 128 бит (непосредственный ключ комбинируется с вектором инициализации алгоритма). К сожалению, WEP не определяет механизм управления ключами. Это означает, что многие инсталляции WEP базируются на использовании статических ключей. Действительно, часто на всех рабочих станциях сети используются одни и те же ключи.

Примечание

Некоторые поставщики расширили стандарт, добавив в него механизмы периодической замены ключей WEP. Эти механизмы, однако, выходят за рамки стандарта.

При анализе механизма был выявлен еще один недостаток, связанный с WEP. Выбор инициализационного вектора оказывает очень существенное влияние на шифрование информации. К сожалению, вектор инициализации отправляется в открытом фрагменте пакета, позволяя таким образом "прослушать" себя. Так как злоумышленник может осуществить перехват инициализационных векторов, он сможет перехватить достаточный объем пакетов для определения ключа шифрования. Действительно, утилита, с помощью которой можно это сделать, доступна в интернете (см. WEPCrack по адресу http://sourceforge.net/projects/wepcrack/)/ . Окончательный анализ показал, что несмотря на надежность алгоритма RC4, применение RC4 в WEP является недостатком, из-за которого злоумышленник сможет выполнить несанкционированные действия.

Целостность

Спецификация протокола WEP включает контроль целостности для каждого пакета. Используемая проверка целостности представляет собой циклическую 32-битную проверку избыточности (CRC). CRC вычисляется для каждого пакета перед его шифрованием, после чего данные в комбинации с CRC шифруются и отправляются в пункт назначения.

Несмотря на то что CRC с криптографической точки зрения небезопасна (см. "Шифрование" для получения более подробной информации о безопасных хеш-функциях), она защищается шифрованием. Используемая здесь система шифрования может быть достаточно надежной, если алгоритм шифрования обладает достаточной мощностью. Однако недостатки WEP представляют угрозу и для целостности пакетов. Если бы система шифрования WEP было достаточно надежна, целостность пакетов не представляла бы какой-либо проблемы (даже при использовании только лишь CRC-проверки), так как служба обеспечения конфиденциальности защищала бы информацию от несанкционированного изменения.

Аутентификация

Аутентификация является ключевым компонентом системы безопасности WLAN. Ни одна из опций, доступных пользователям WLAN, сама по себе не предусматривает защиту от рисков, связанных с использованием WLAN. В следующих разделах рассматривается каждая из доступных опций.